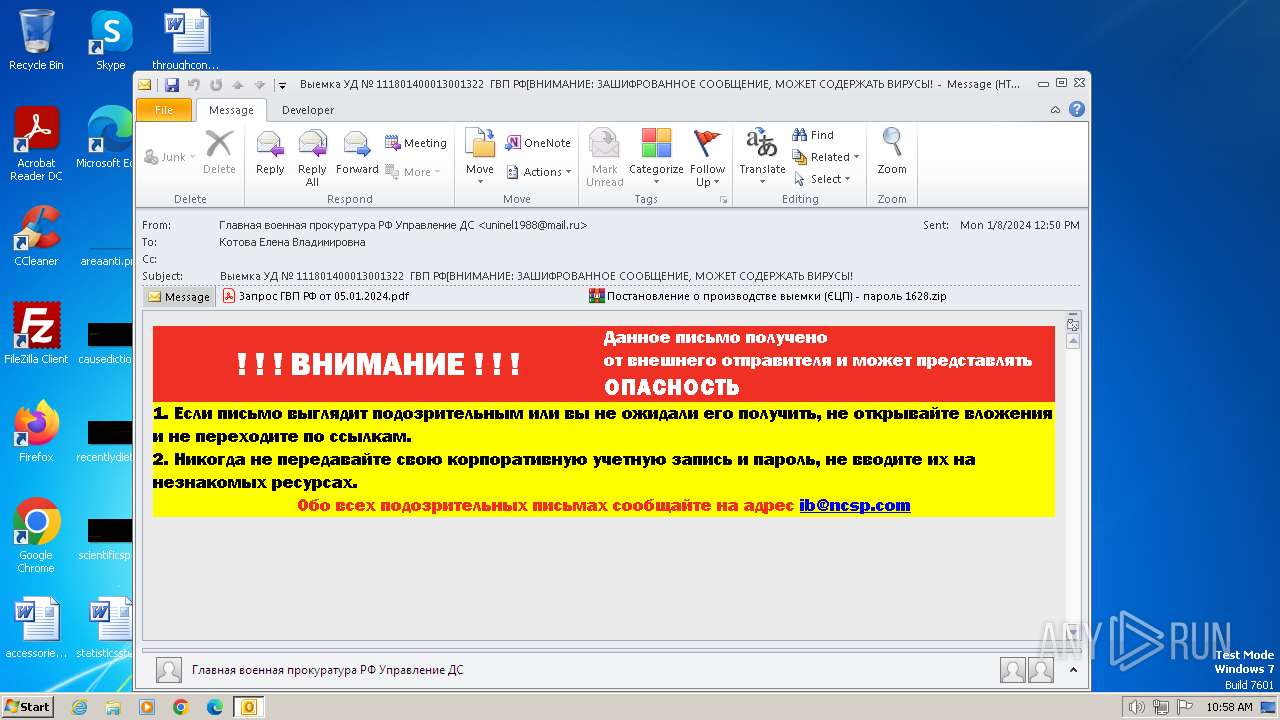

| File name: | вирус.msg |

| Full analysis: | https://app.any.run/tasks/c46a7cba-69a8-4684-baa1-66e0aa1a7c07 |

| Verdict: | Malicious activity |

| Analysis date: | January 09, 2024, 10:57:53 |

| OS: | Windows 7 Professional Service Pack 1 (build: 7601, 32 bit) |

| Indicators: | |

| MIME: | application/vnd.ms-outlook |

| File info: | CDFV2 Microsoft Outlook Message |

| MD5: | BC08427EE54155FD767E553B4C4D284E |

| SHA1: | D5792ABBE0F86DACBFB975F888501F2F4EB5625C |

| SHA256: | 97EB5FEAA40F7088B7168CD898E3E0A15CB57A24FA55FCF4AC8B408D15FC4BAD |

| SSDEEP: | 49152:mre9Vb5dekPTvCfkYDGVbKol8yCt4LBR1NpZIIBzJ+mVBrP+41ay9ceVk5YnUy0G:n9Vb/ifilL04LdcABBBK+mYU3awQpbAk |

MALICIOUS

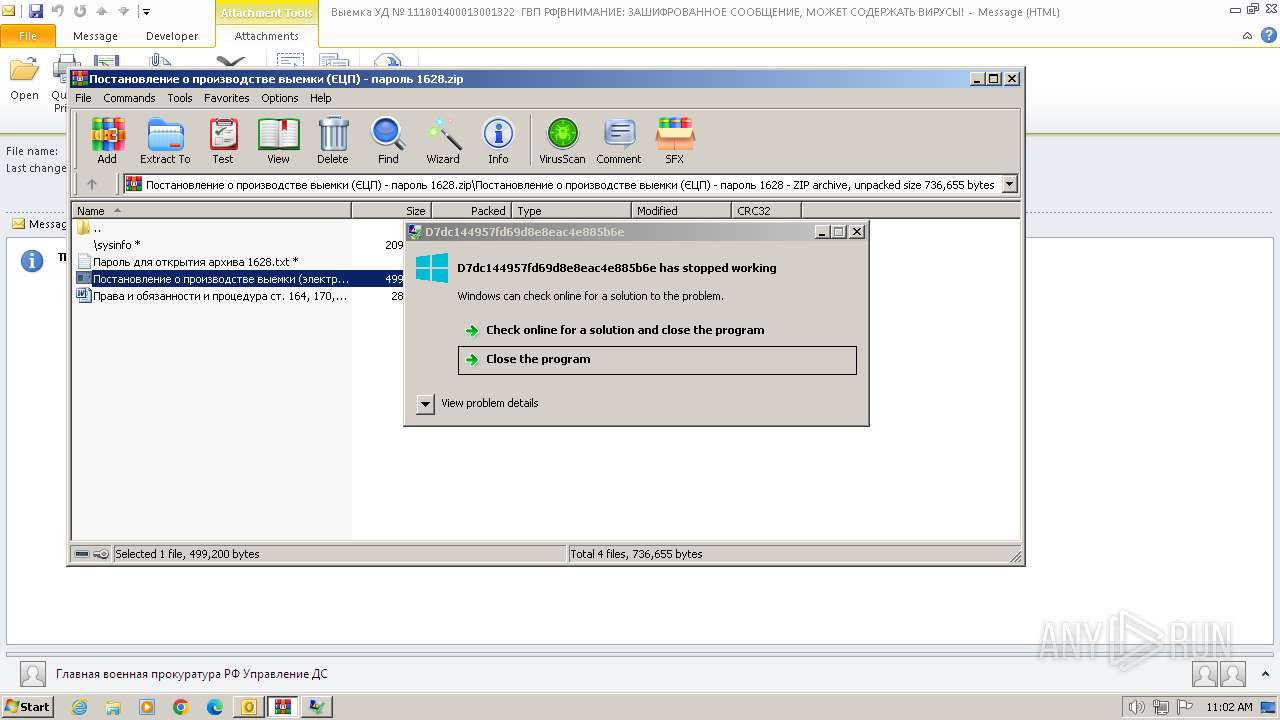

Starts CMD.EXE for self-deleting

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2580)

Actions looks like stealing of personal data

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2892)

Uses Task Scheduler to run other applications

- cmd.exe (PID: 1904)

SUSPICIOUS

Starts application with an unusual extension

- cmd.exe (PID: 1904)

- cmd.exe (PID: 2496)

Starts CMD.EXE for commands execution

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2580)

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2892)

Uses TIMEOUT.EXE to delay execution

- cmd.exe (PID: 1904)

Reads the Internet Settings

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2580)

Uses NETSH.EXE to obtain data on the network

- cmd.exe (PID: 2496)

Using 'findstr.exe' to search for text patterns in files and output

- cmd.exe (PID: 2496)

Accesses Microsoft Outlook profiles

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2892)

Reads browser cookies

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2892)

INFO

Drops the executable file immediately after the start

- WinRAR.exe (PID: 2564)

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2580)

Checks supported languages

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2580)

- chcp.com (PID: 2660)

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2892)

- chcp.com (PID: 2972)

Reads the machine GUID from the registry

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2580)

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2892)

Reads the computer name

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2580)

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2892)

Reads Environment values

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2580)

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2892)

Application launched itself

- AcroRd32.exe (PID: 848)

The process uses the downloaded file

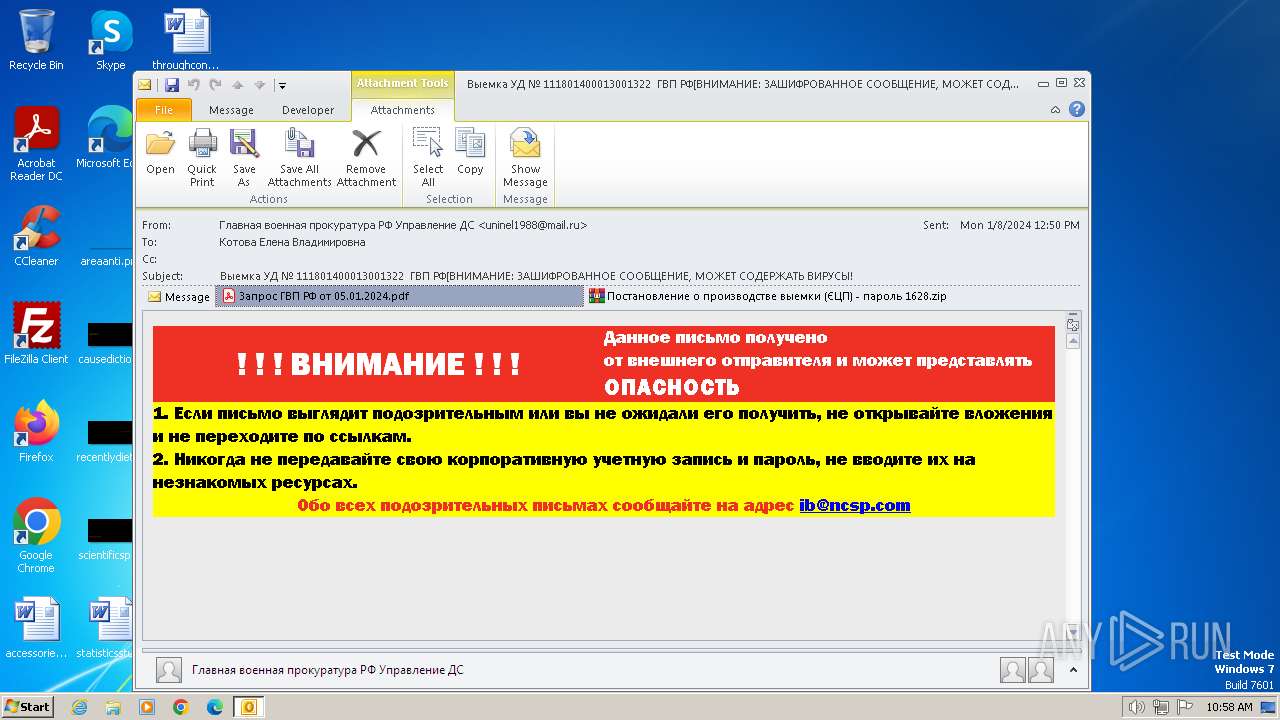

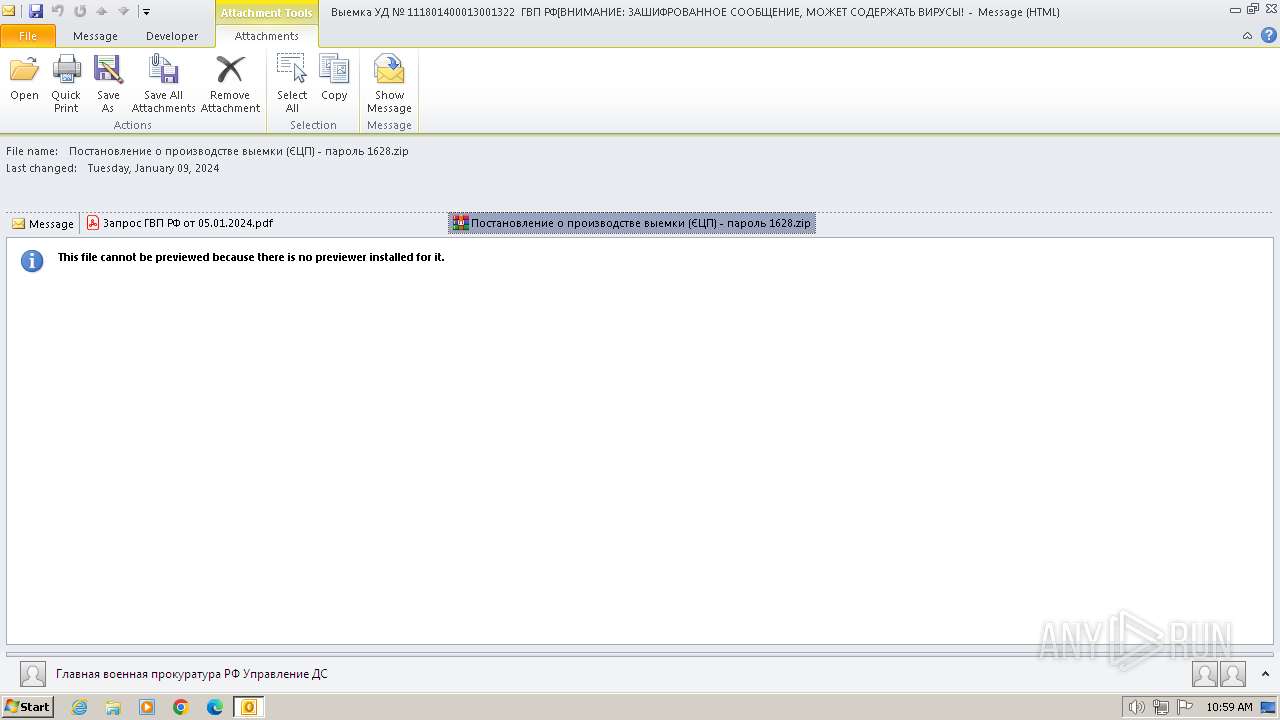

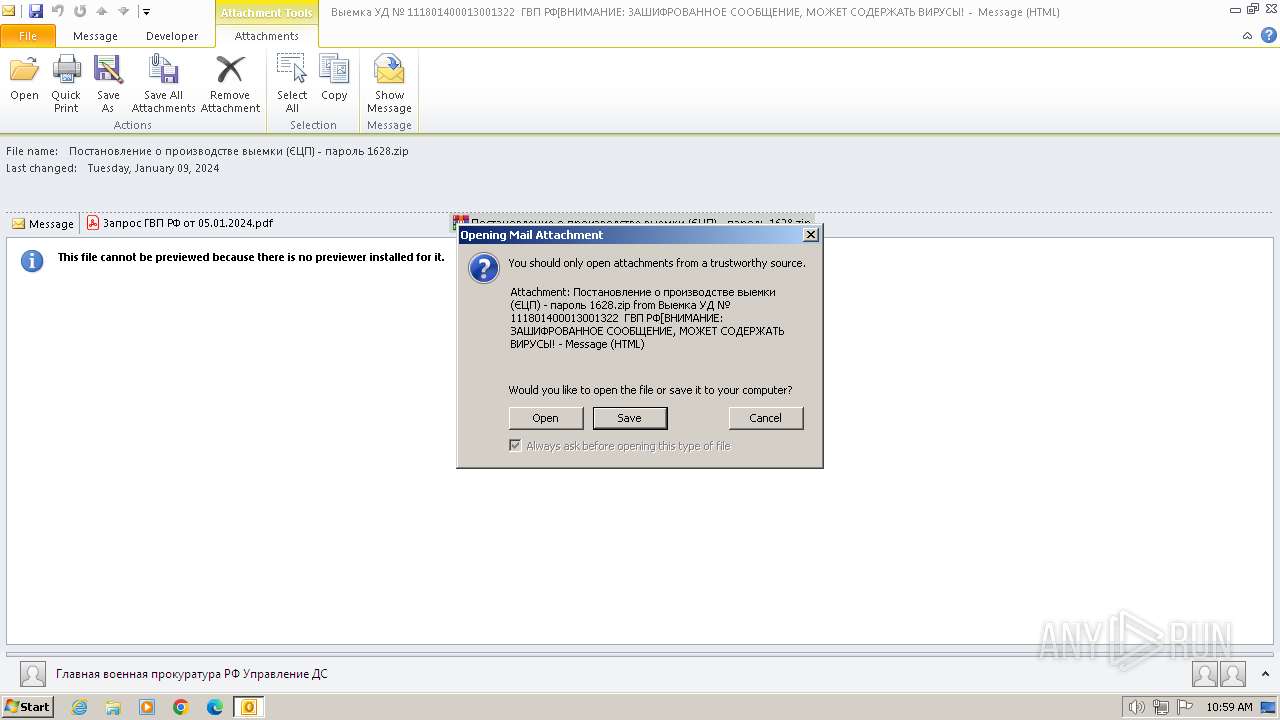

- OUTLOOK.EXE (PID: 2036)

- WinRAR.exe (PID: 2564)

Creates files or folders in the user directory

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2580)

- Постановление о производстве выемки (электронная цифровая подпись).exe (PID: 2892)

Find more information about signature artifacts and mapping to MITRE ATT&CK™ MATRIX at the full report

TRiD

| .msg | | | Outlook Message (58.9) |

|---|---|---|

| .oft | | | Outlook Form Template (34.4) |

Total processes

54

Monitored processes

15

Malicious processes

3

Suspicious processes

2

Behavior graph

Click at the process to see the details

Process information

PID | CMD | Path | Indicators | Parent process | |||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 848 | "C:\Program Files\Adobe\Acrobat Reader DC\Reader\AcroRd32.exe" /b /id 1816_970982546 /if pdfshell_prev0d4338c4-9ec7-4ac6-97a3-d0a9f942843d | C:\Program Files\Adobe\Acrobat Reader DC\Reader\AcroRd32.exe | — | prevhost.exe | |||||||||||

User: admin Company: Adobe Systems Incorporated Integrity Level: MEDIUM Description: Adobe Acrobat Reader DC Exit code: 0 Version: 20.13.20064.405839 Modules

| |||||||||||||||

| 1540 | "C:\Program Files\Adobe\Acrobat Reader DC\Reader\AcroRd32.exe" --type=renderer /b /id 1816_970982546 /if pdfshell_prev0d4338c4-9ec7-4ac6-97a3-d0a9f942843d | C:\Program Files\Adobe\Acrobat Reader DC\Reader\AcroRd32.exe | — | AcroRd32.exe | |||||||||||

User: admin Company: Adobe Systems Incorporated Integrity Level: LOW Description: Adobe Acrobat Reader DC Exit code: 0 Version: 20.13.20064.405839 Modules

| |||||||||||||||

| 1816 | C:\Windows\system32\prevhost.exe {DC6EFB56-9CFA-464D-8880-44885D7DC193} -Embedding | C:\Windows\System32\prevhost.exe | — | svchost.exe | |||||||||||

User: admin Company: Microsoft Corporation Integrity Level: MEDIUM Description: Preview Handler Surrogate Host Exit code: 0 Version: 6.1.7601.17562 (win7sp1_gdr.110217-1504) Modules

| |||||||||||||||

| 1904 | "C:\Windows\System32\cmd.exe" /C chcp 65001 && timeout /t 3 > NUL && schtasks /create /tn "Постановление о производстве выемки (электронная цифровая подпись)" /sc MINUTE /tr "C:\Users\admin\AppData\Local\RobloxSecurity\Постановление о производстве выемки (электронная цифровая подпись).exe" /rl LIMITED /f && DEL /F /S /Q /A "C:\Users\admin\AppData\Local\Temp\Rar$EXb2564.2342\Постановление о производстве выемки (ЄЦП) - пароль 1628\Постановление о производстве выемки (электронная цифровая подпись).exe" &&START "" "C:\Users\admin\AppData\Local\RobloxSecurity\Постановление о производстве выемки (электронная цифровая подпись).exe" | C:\Windows\System32\cmd.exe | — | Постановление о производстве выемки (электронная цифровая подпись).exe | |||||||||||

User: admin Company: Microsoft Corporation Integrity Level: MEDIUM Description: Windows Command Processor Exit code: 1 Version: 6.1.7601.17514 (win7sp1_rtm.101119-1850) Modules

| |||||||||||||||

| 2036 | "C:\Program Files\Microsoft Office\Office14\OUTLOOK.EXE" /f "C:\Users\admin\AppData\Local\Temp\вирус.msg" | C:\Program Files\Microsoft Office\Office14\OUTLOOK.EXE | explorer.exe | ||||||||||||

User: admin Company: Microsoft Corporation Integrity Level: MEDIUM Description: Microsoft Outlook Exit code: 0 Version: 14.0.6025.1000 Modules

| |||||||||||||||

| 2320 | schtasks /create /tn "Постановление о производстве выемки (электронная цифровая подпись)" /sc MINUTE /tr "C:\Users\admin\AppData\Local\RobloxSecurity\Постановление о производстве выемки (электронная цифровая подпись).exe" /rl LIMITED /f | C:\Windows\System32\schtasks.exe | — | cmd.exe | |||||||||||

User: admin Company: Microsoft Corporation Integrity Level: MEDIUM Description: Manages scheduled tasks Exit code: 1 Version: 6.1.7600.16385 (win7_rtm.090713-1255) Modules

| |||||||||||||||

| 2496 | "cmd.exe" /c chcp 65001 && netsh wlan show profiles|findstr /R /C:"[ ]:[ ]" | C:\Windows\System32\cmd.exe | — | Постановление о производстве выемки (электронная цифровая подпись).exe | |||||||||||

User: admin Company: Microsoft Corporation Integrity Level: MEDIUM Description: Windows Command Processor Exit code: 1 Version: 6.1.7601.17514 (win7sp1_rtm.101119-1850) Modules

| |||||||||||||||

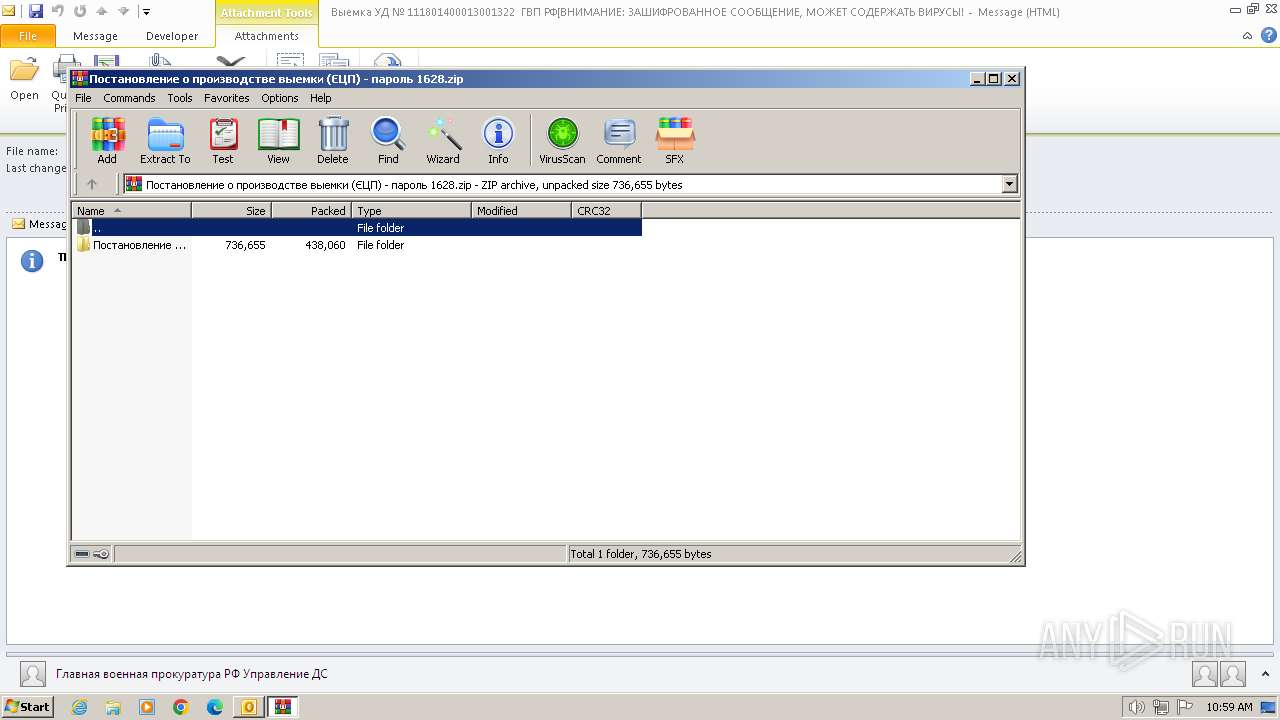

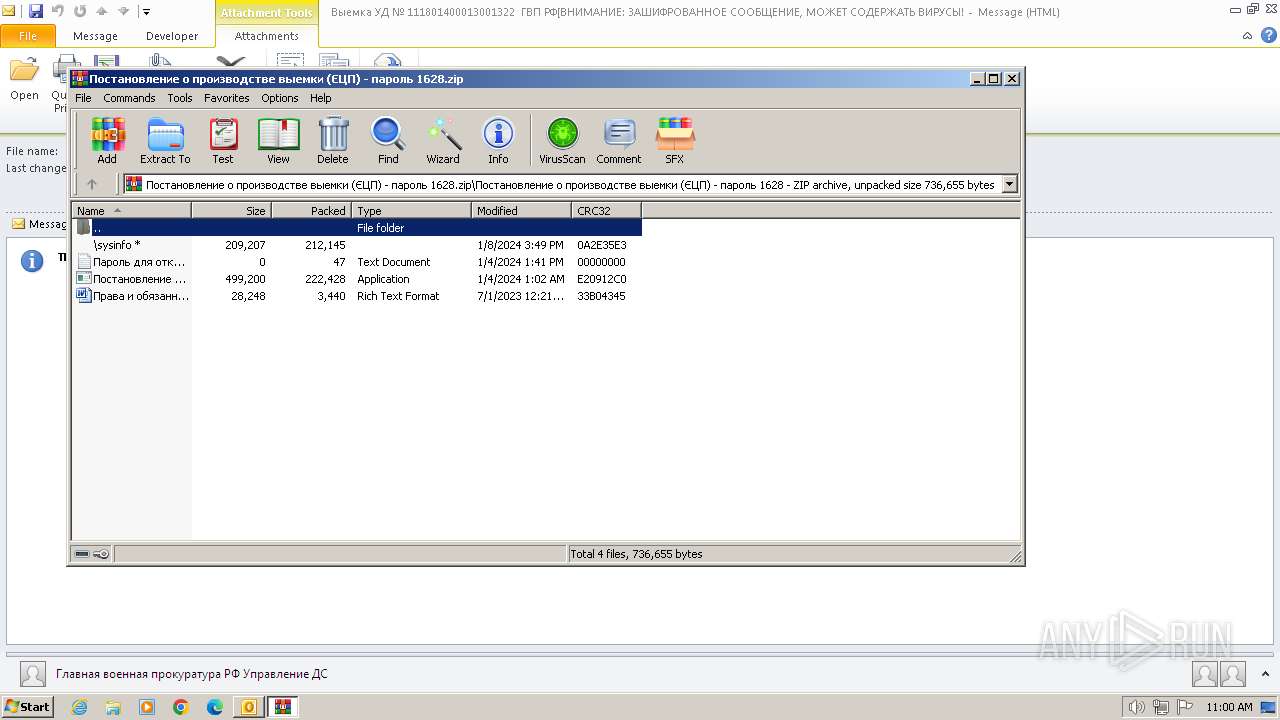

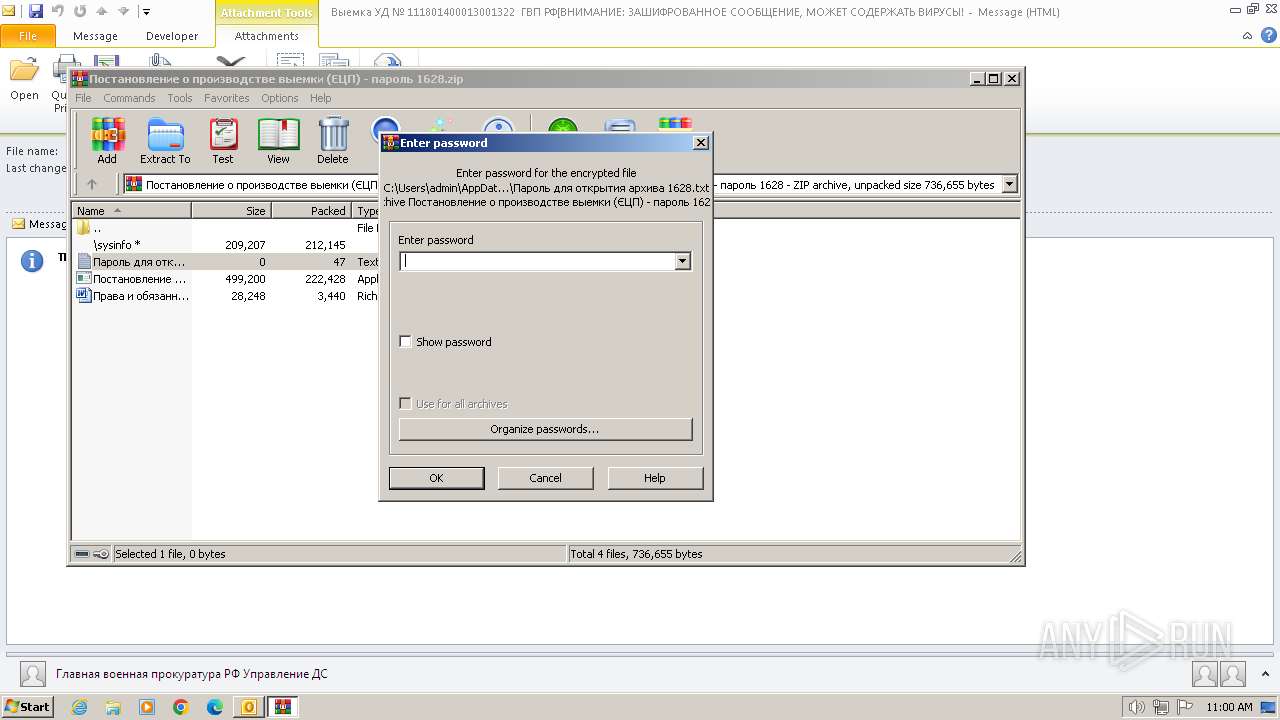

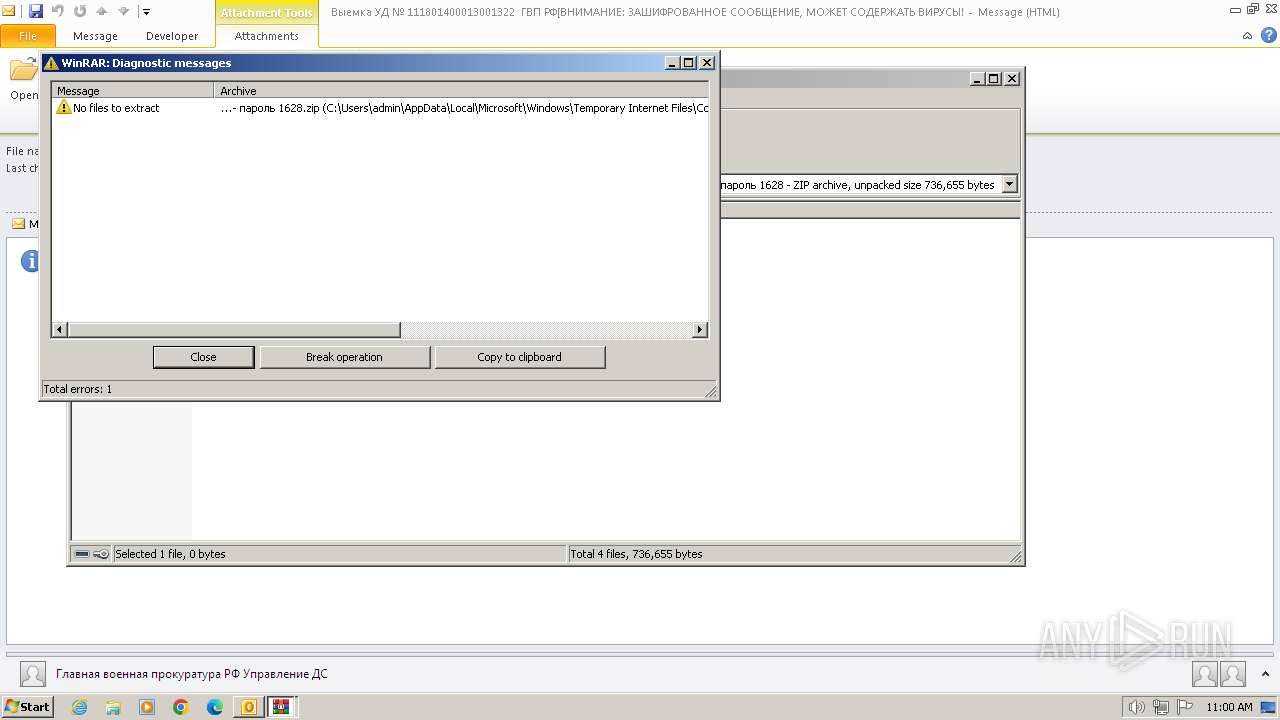

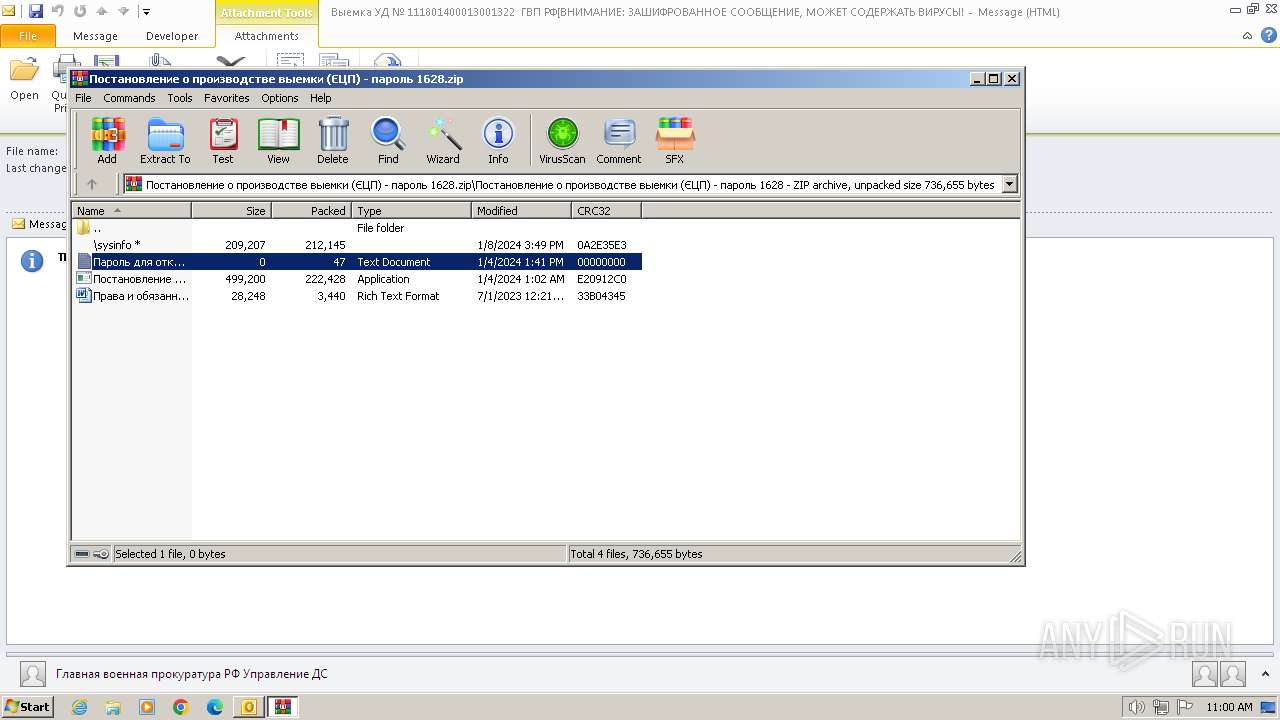

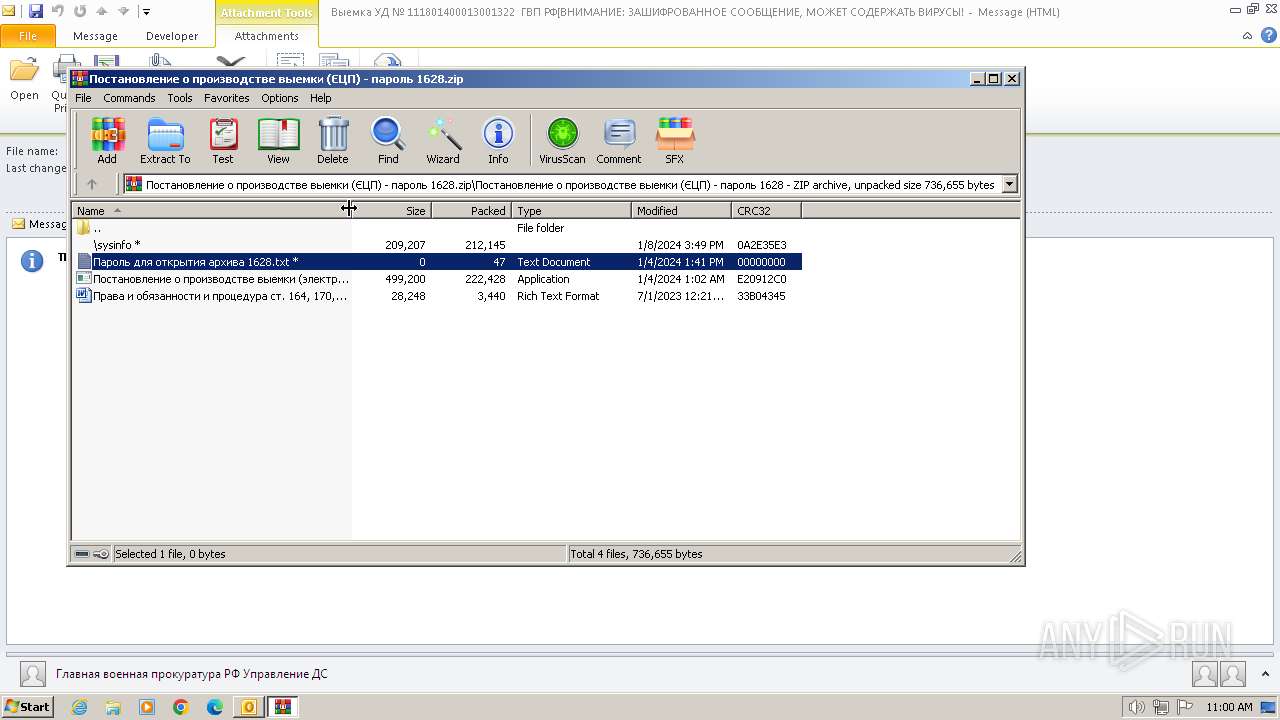

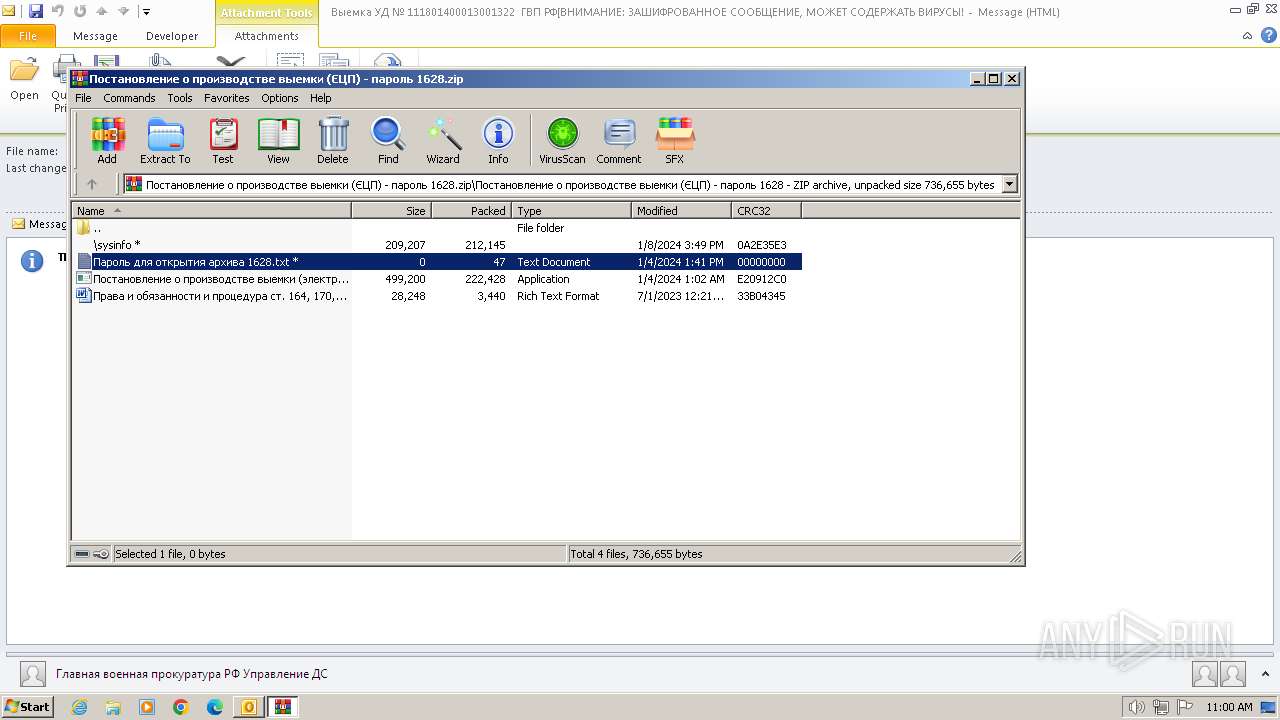

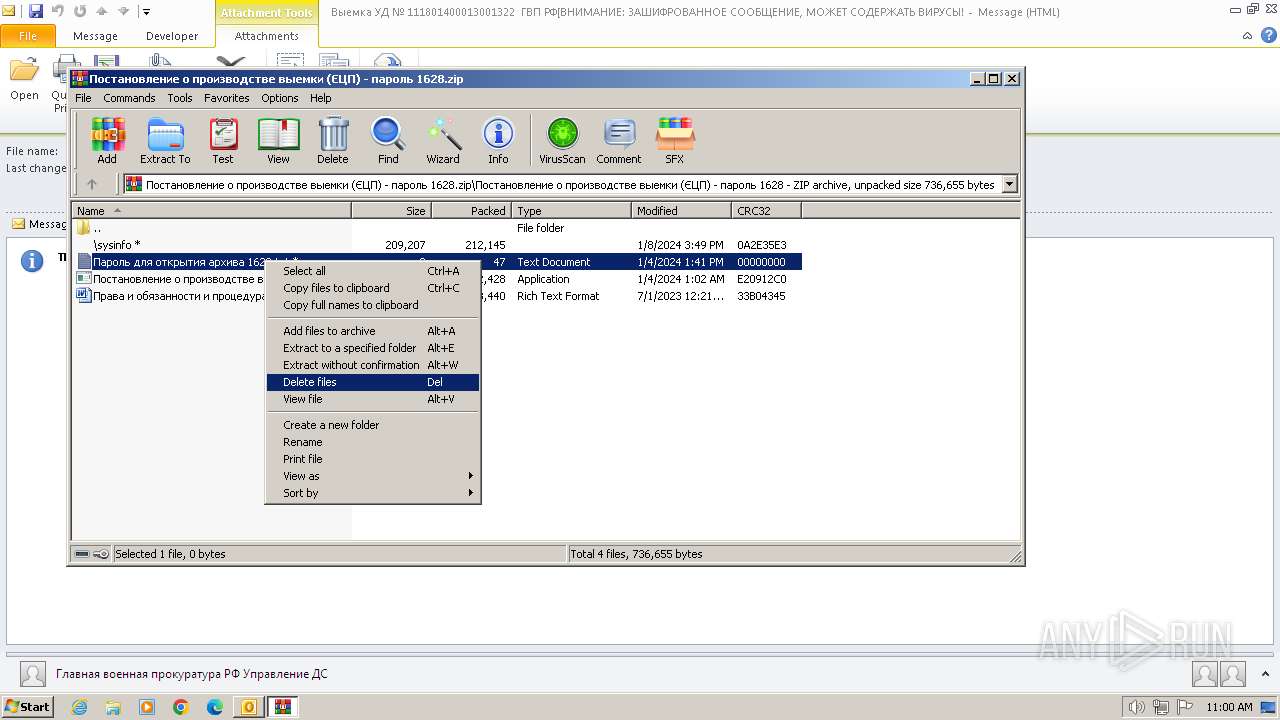

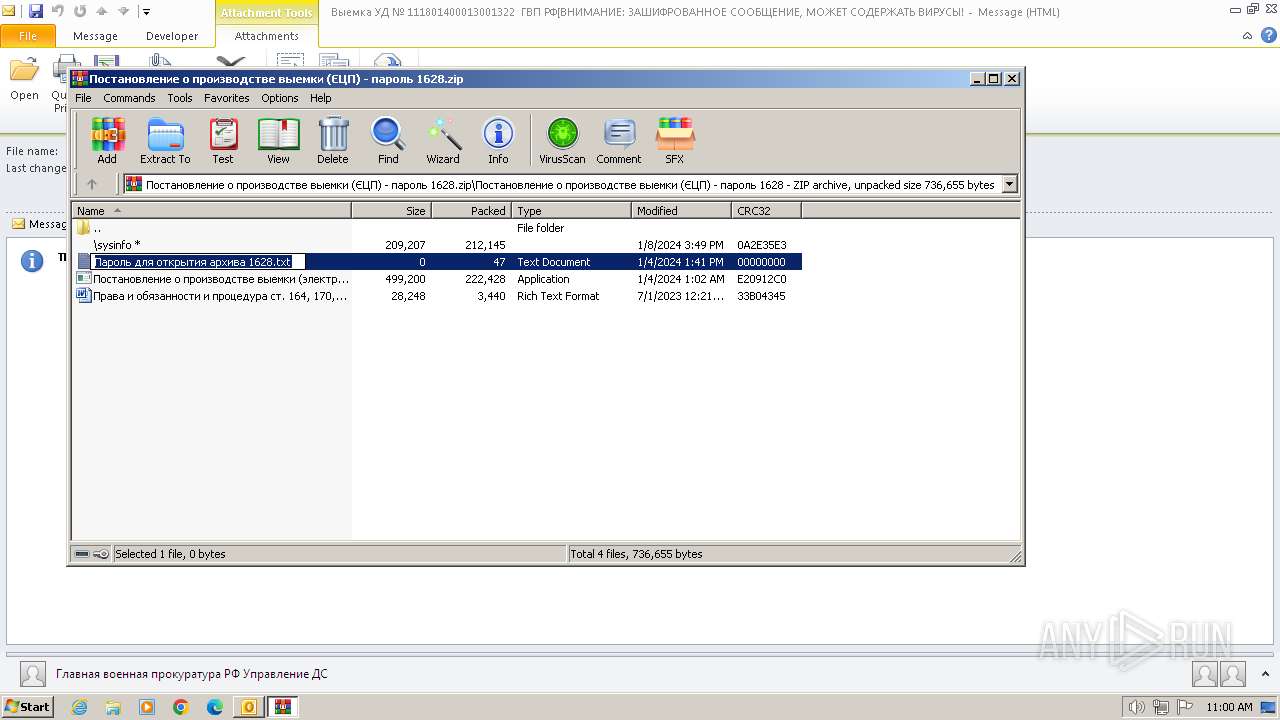

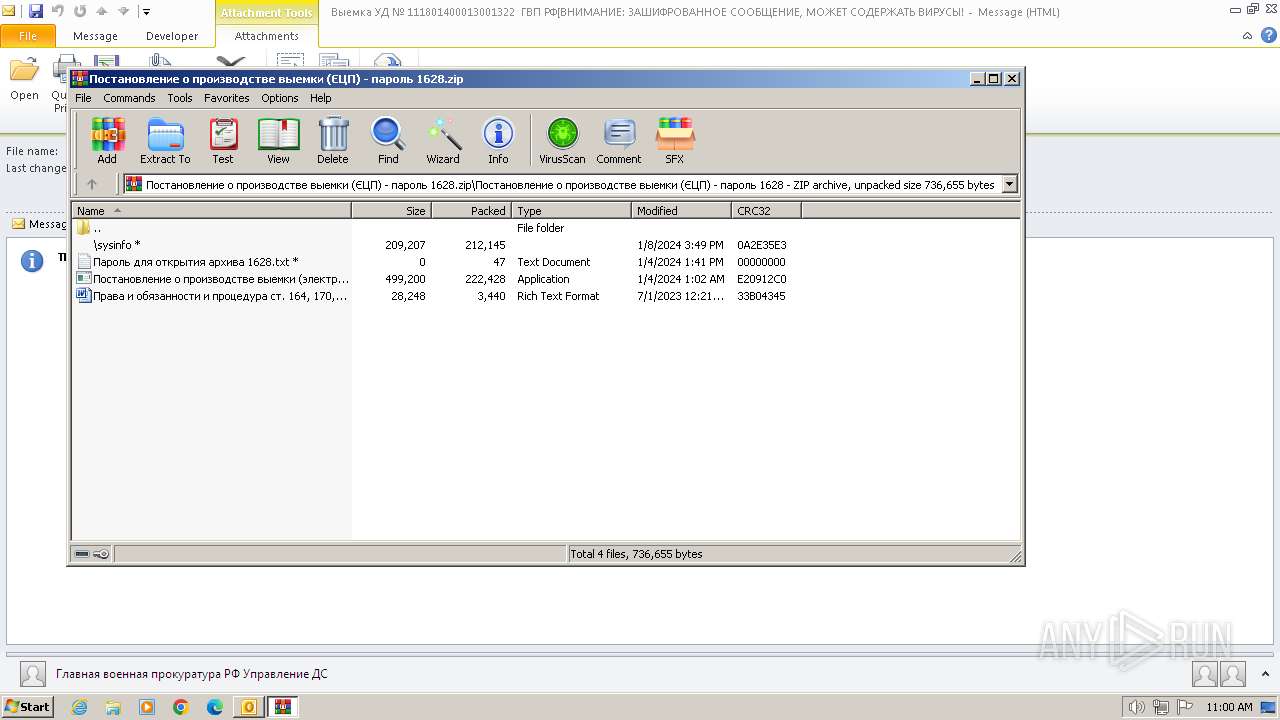

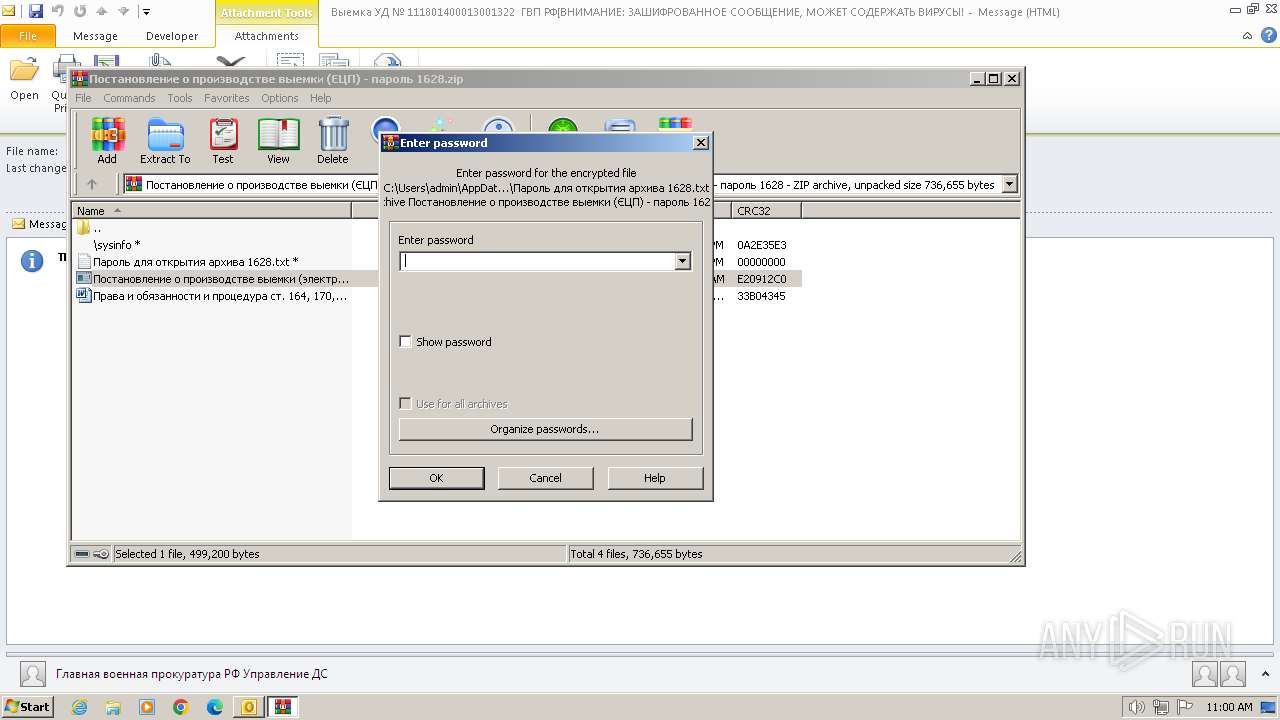

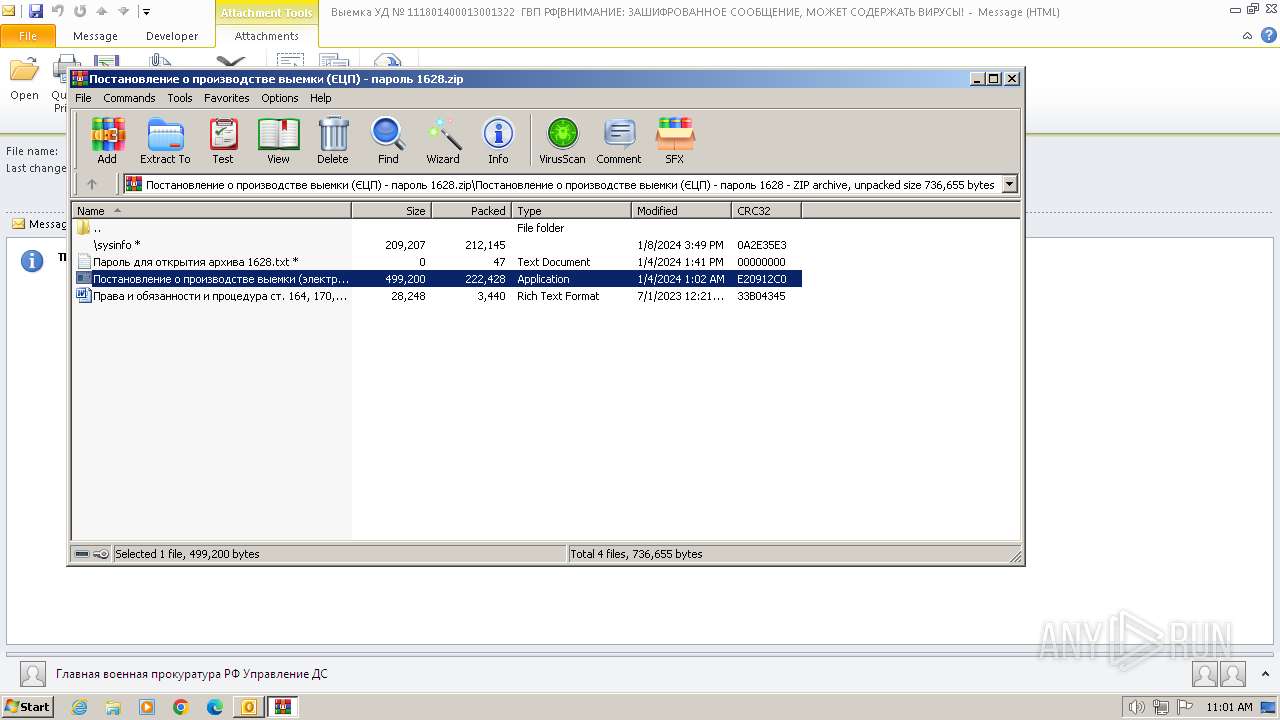

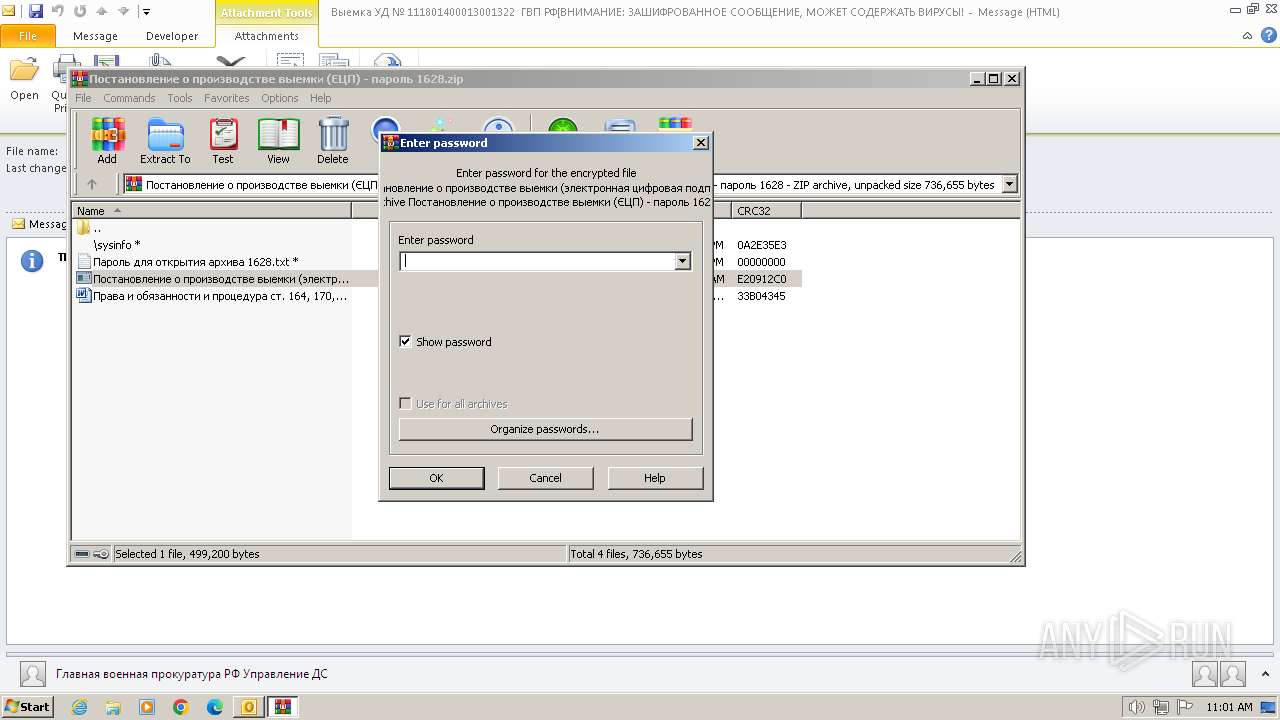

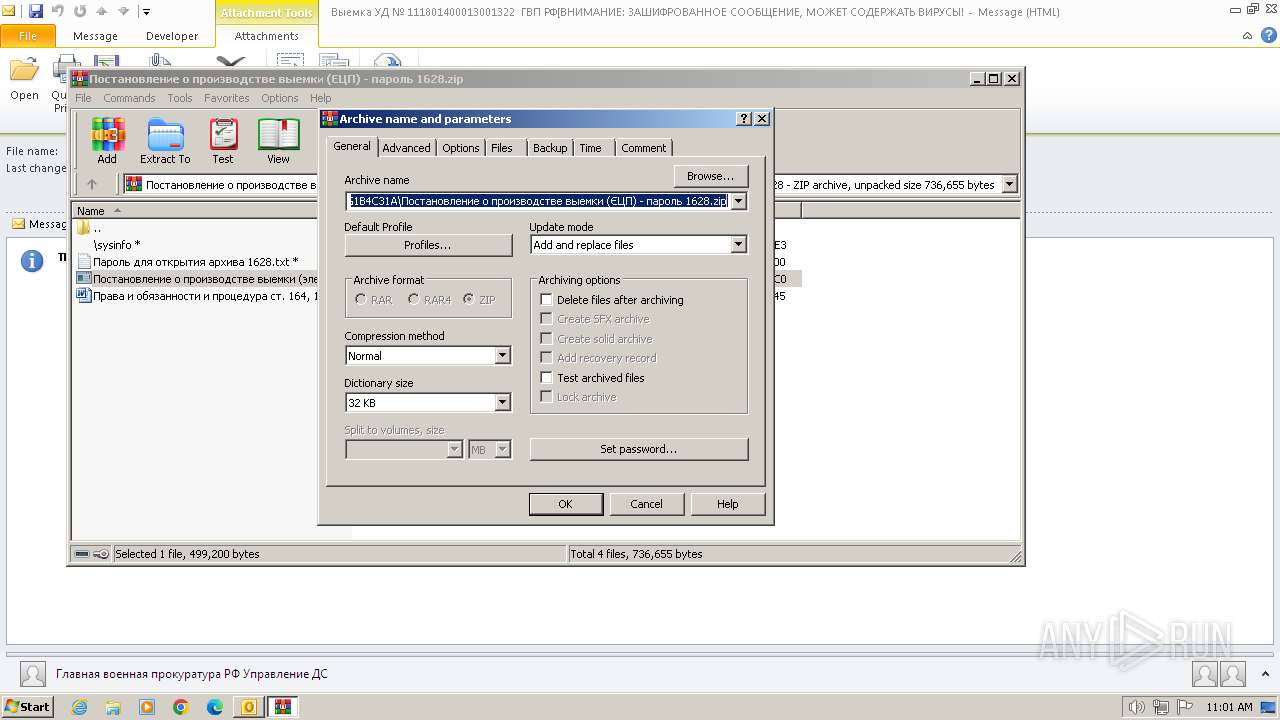

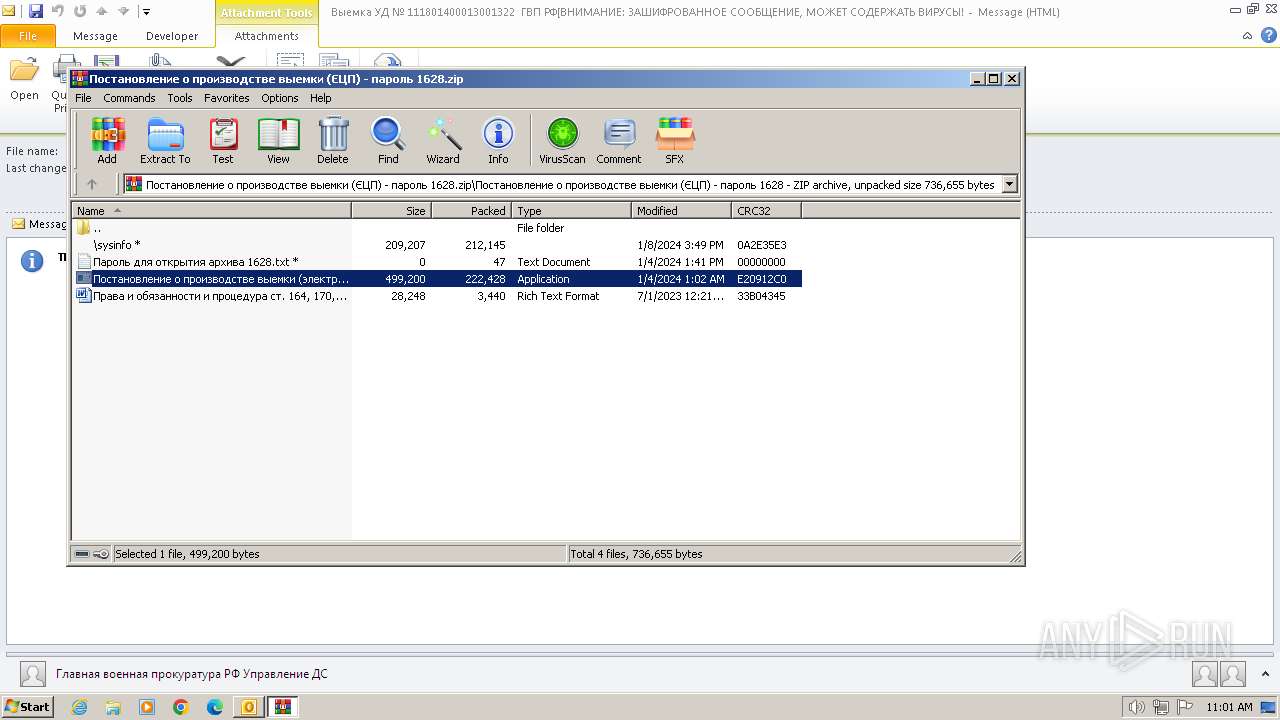

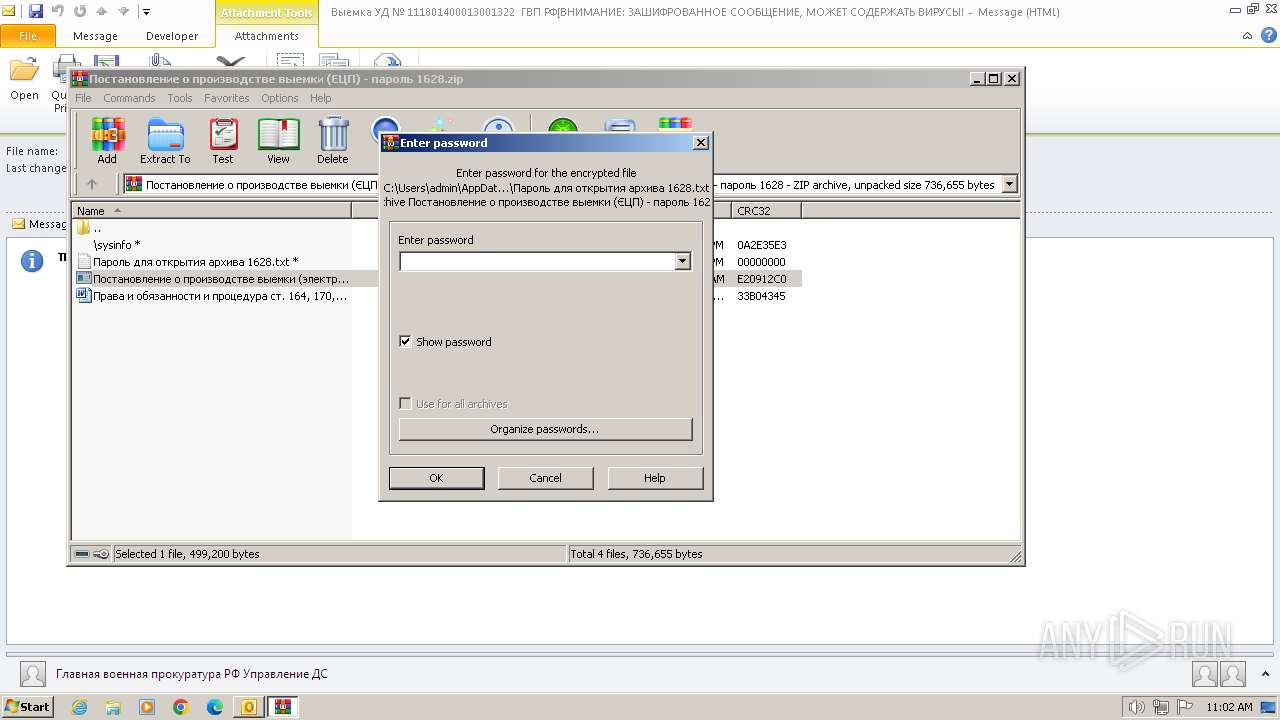

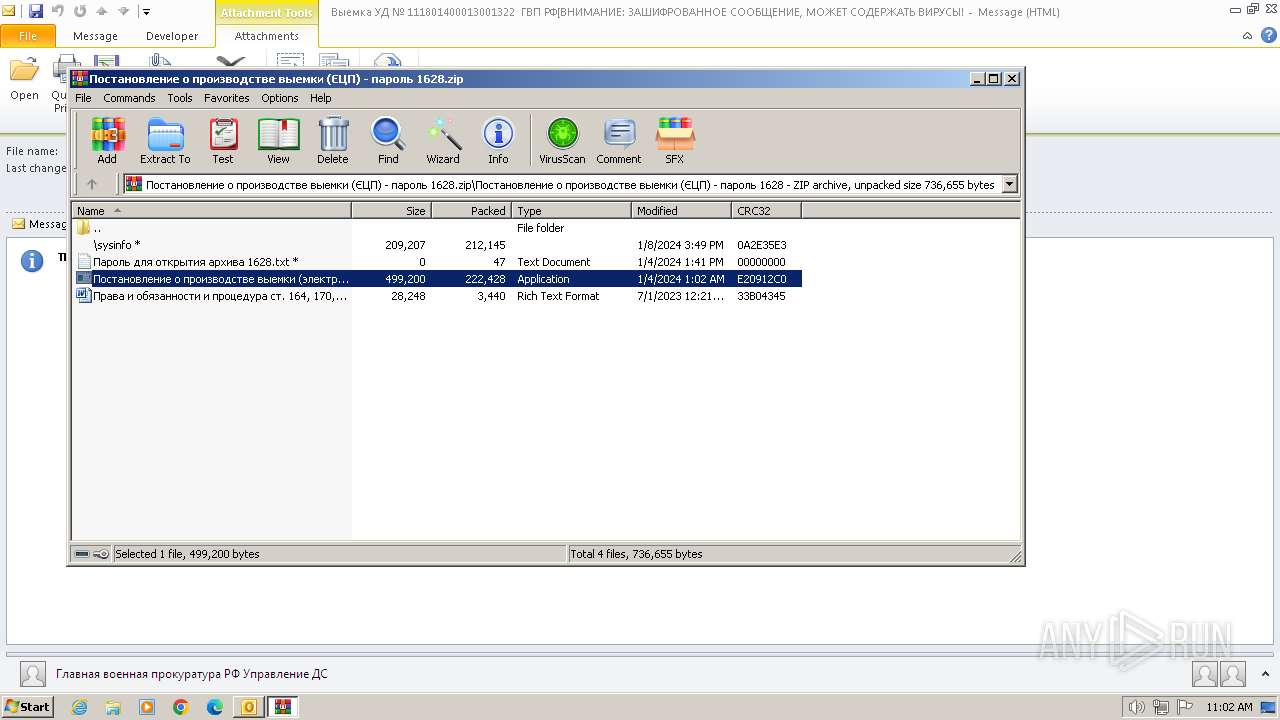

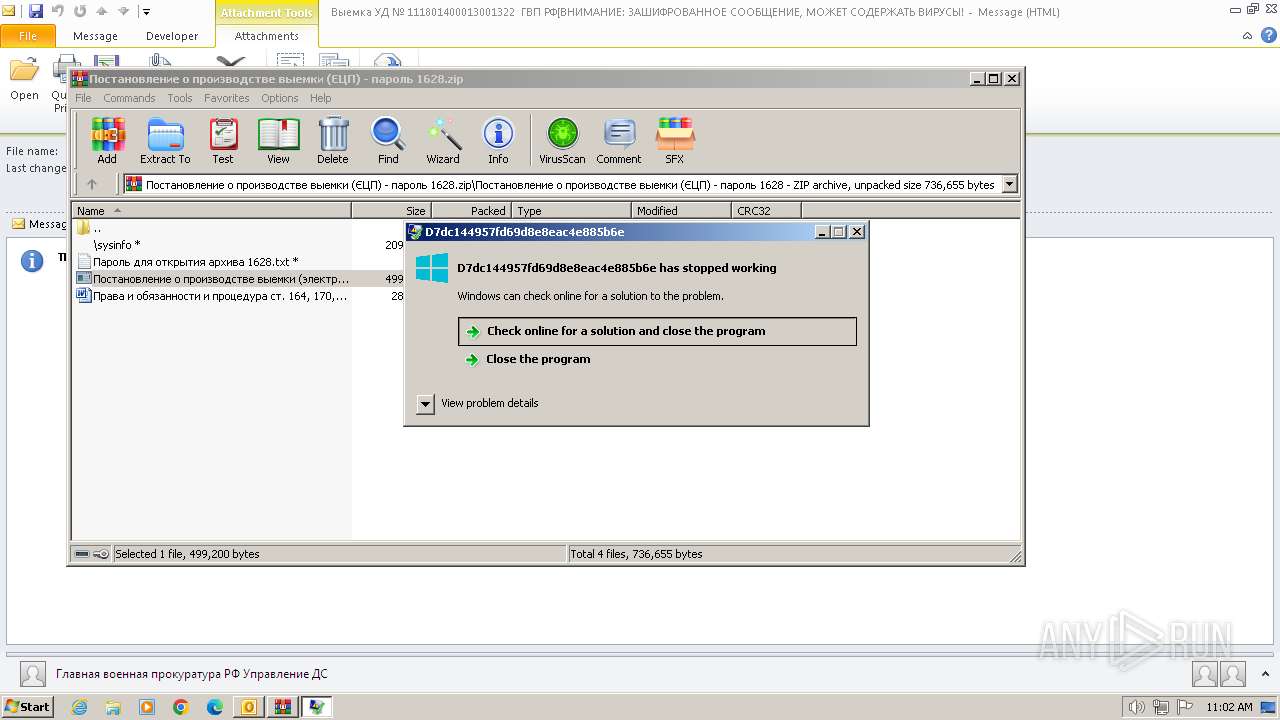

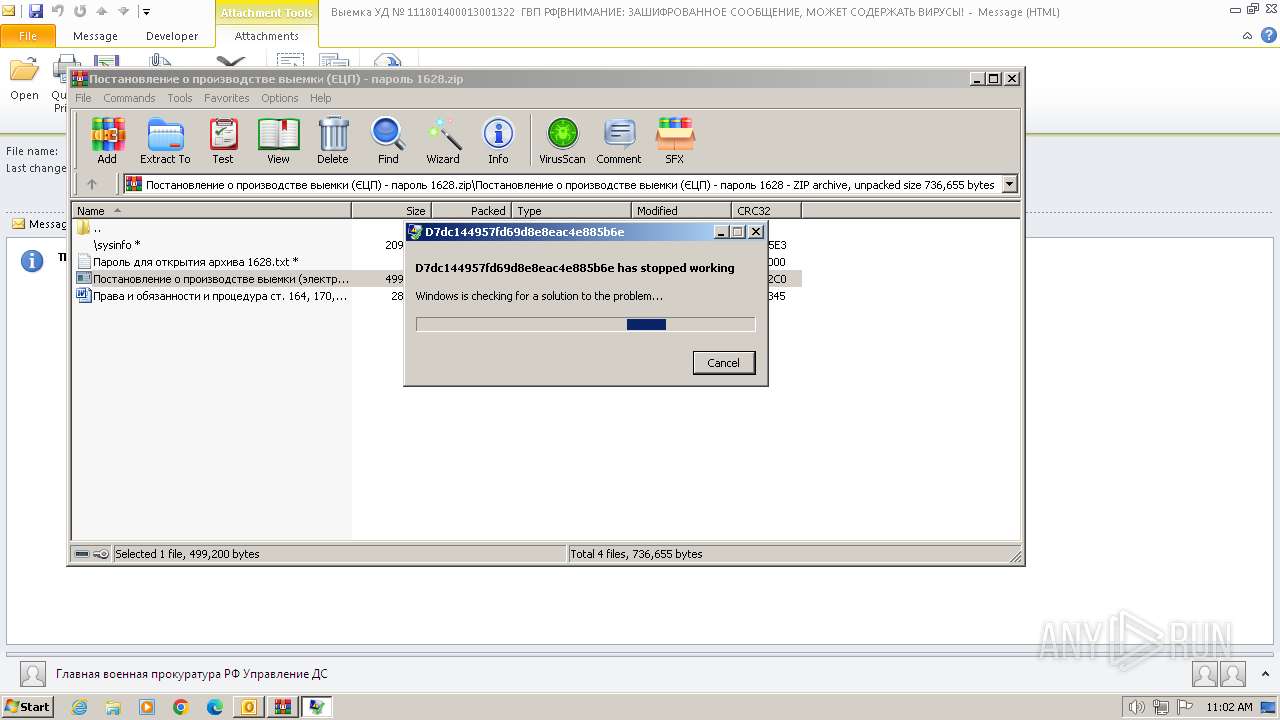

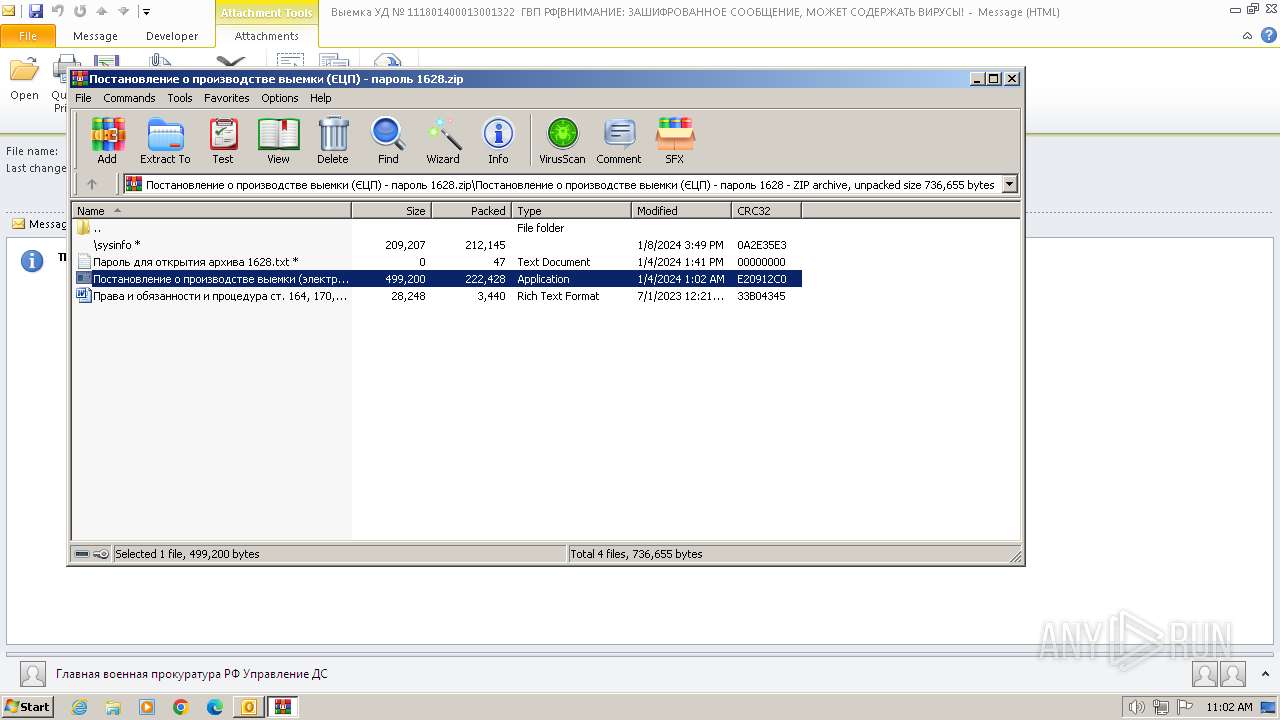

| 2564 | "C:\Program Files\WinRAR\WinRAR.exe" "C:\Users\admin\AppData\Local\Microsoft\Windows\Temporary Internet Files\Content.Outlook\G1B4C31A\Постановление о производстве выемки (ЄЦП) - пароль 1628.zip" | C:\Program Files\WinRAR\WinRAR.exe | — | OUTLOOK.EXE | |||||||||||

User: admin Company: Alexander Roshal Integrity Level: MEDIUM Description: WinRAR archiver Exit code: 0 Version: 5.91.0 Modules

| |||||||||||||||

| 2580 | "C:\Users\admin\AppData\Local\Temp\Rar$EXb2564.2342\Постановление о производстве выемки (ЄЦП) - пароль 1628\Постановление о производстве выемки (электронная цифровая подпись).exe" | C:\Users\admin\AppData\Local\Temp\Rar$EXb2564.2342\Постановление о производстве выемки (ЄЦП) - пароль 1628\Постановление о производстве выемки (электронная цифровая подпись).exe | — | WinRAR.exe | |||||||||||

User: admin Company: e090755a0ad39cc43568730f93eebb316 Integrity Level: MEDIUM Description: D7dc144957fd69d8e8eac4e885b6e Exit code: 0 Version: 10.30.75.76 Modules

| |||||||||||||||

| 2660 | chcp 65001 | C:\Windows\System32\chcp.com | — | cmd.exe | |||||||||||

User: admin Company: Microsoft Corporation Integrity Level: MEDIUM Description: Change CodePage Utility Exit code: 0 Version: 6.1.7600.16385 (win7_rtm.090713-1255) Modules

| |||||||||||||||

Total events

7 755

Read events

7 287

Write events

449

Delete events

19

Modification events

| (PID) Process: | (2036) OUTLOOK.EXE | Key: | HKEY_CURRENT_USER\Software\Microsoft\Office\14.0\Common\LanguageResources\EnabledLanguages |

| Operation: | write | Name: | 1033 |

Value: On | |||

| (PID) Process: | (2036) OUTLOOK.EXE | Key: | HKEY_CURRENT_USER\Software\Microsoft\Office\14.0\Common\LanguageResources\EnabledLanguages |

| Operation: | write | Name: | 1041 |

Value: On | |||

| (PID) Process: | (2036) OUTLOOK.EXE | Key: | HKEY_CURRENT_USER\Software\Microsoft\Office\14.0\Common\LanguageResources\EnabledLanguages |

| Operation: | write | Name: | 1046 |

Value: On | |||

| (PID) Process: | (2036) OUTLOOK.EXE | Key: | HKEY_CURRENT_USER\Software\Microsoft\Office\14.0\Common\LanguageResources\EnabledLanguages |

| Operation: | write | Name: | 1036 |

Value: On | |||

| (PID) Process: | (2036) OUTLOOK.EXE | Key: | HKEY_CURRENT_USER\Software\Microsoft\Office\14.0\Common\LanguageResources\EnabledLanguages |

| Operation: | write | Name: | 1031 |

Value: On | |||

| (PID) Process: | (2036) OUTLOOK.EXE | Key: | HKEY_CURRENT_USER\Software\Microsoft\Office\14.0\Common\LanguageResources\EnabledLanguages |

| Operation: | write | Name: | 1040 |

Value: On | |||

| (PID) Process: | (2036) OUTLOOK.EXE | Key: | HKEY_CURRENT_USER\Software\Microsoft\Office\14.0\Common\LanguageResources\EnabledLanguages |

| Operation: | write | Name: | 1049 |

Value: On | |||

| (PID) Process: | (2036) OUTLOOK.EXE | Key: | HKEY_CURRENT_USER\Software\Microsoft\Office\14.0\Common\LanguageResources\EnabledLanguages |

| Operation: | write | Name: | 3082 |

Value: On | |||

| (PID) Process: | (2036) OUTLOOK.EXE | Key: | HKEY_CURRENT_USER\Software\Microsoft\Office\14.0\Common\LanguageResources\EnabledLanguages |

| Operation: | write | Name: | 1042 |

Value: On | |||

| (PID) Process: | (2036) OUTLOOK.EXE | Key: | HKEY_CURRENT_USER\Software\Microsoft\Office\14.0\Common\LanguageResources\EnabledLanguages |

| Operation: | write | Name: | 1055 |

Value: On | |||

Executable files

4

Suspicious files

7

Text files

9

Unknown types

0

Dropped files

PID | Process | Filename | Type | |

|---|---|---|---|---|

| 2036 | OUTLOOK.EXE | C:\Users\admin\AppData\Local\Temp\CVRF80C.tmp.cvr | — | |

MD5:— | SHA256:— | |||

| 2036 | OUTLOOK.EXE | C:\Users\admin\Documents\Outlook Files\Outlook Data File - NoMail.pst | — | |

MD5:— | SHA256:— | |||

| 2036 | OUTLOOK.EXE | C:\Users\admin\AppData\Local\Microsoft\Outlook\mapisvc.inf | text | |

MD5:F3B25701FE362EC84616A93A45CE9998 | SHA256:B3D510EF04275CA8E698E5B3CBB0ECE3949EF9252F0CDC839E9EE347409A2209 | |||

| 2036 | OUTLOOK.EXE | C:\Users\admin\AppData\Local\Microsoft\Windows\Temporary Internet Files\{6EDF9F97-6D09-4F5C-A420-ACB47D4624DB}\{1C306CB1-771E-4B4B-A902-86E897877F5B}.png | image | |

MD5:4C61C12EDBC453D7AE184976E95258E1 | SHA256:296526F9A716C1AA91BA5D6F69F0EB92FDF79C2CB2CFCF0CEB22B7CCBC27035F | |||

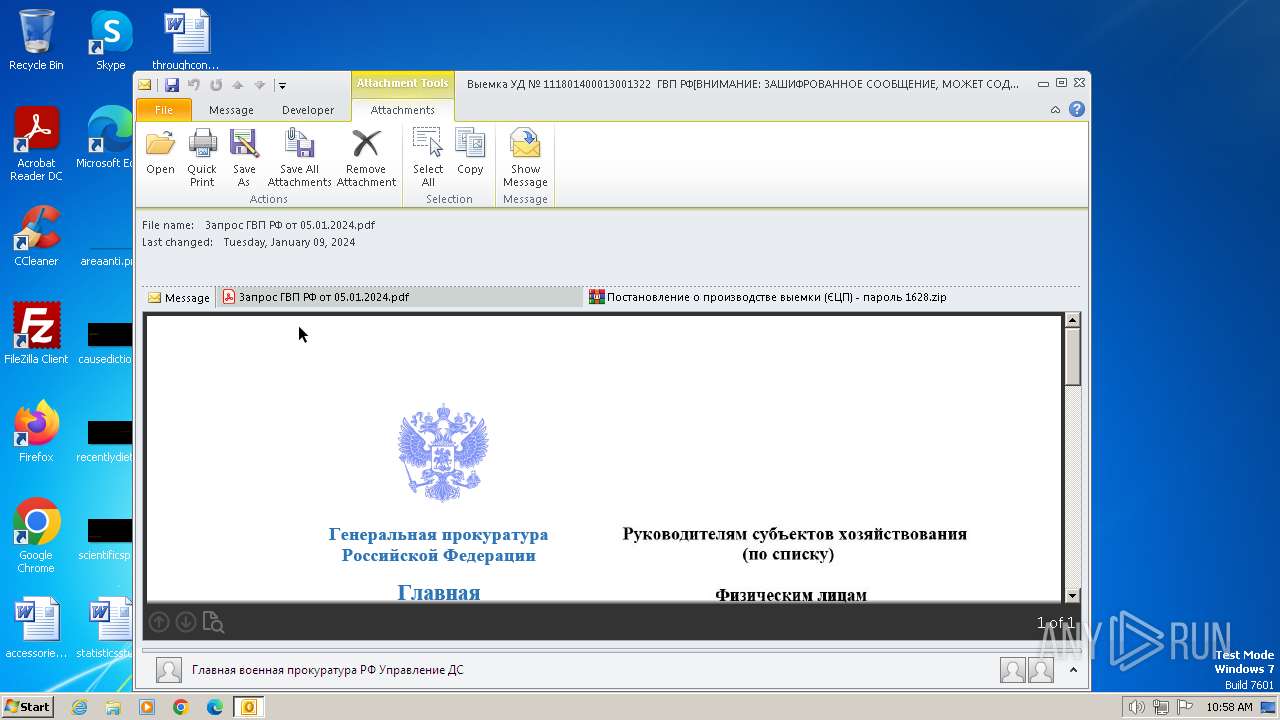

| 2036 | OUTLOOK.EXE | C:\Users\admin\AppData\Local\Microsoft\Windows\Temporary Internet Files\Content.Outlook\G1B4C31A\Запрос ГВП РФ от 05 01 2024 (2).pdf:Zone.Identifier:$DATA | text | |

MD5:FBCCF14D504B7B2DBCB5A5BDA75BD93B | SHA256:EACD09517CE90D34BA562171D15AC40D302F0E691B439F91BE1B6406E25F5913 | |||

| 2036 | OUTLOOK.EXE | C:\Users\admin\AppData\Local\Microsoft\Windows\Temporary Internet Files\Content.Outlook\G1B4C31A\Запрос ГВП РФ от 05 01 2024.pdf | ||

MD5:DB36407E75325EFDE309E9E2CC203D5F | SHA256:9E85D4C2FC3757C6B9EBB7BA6E06E804BD230C4BA7852BF4976C1B43AFEE83A0 | |||

| 2036 | OUTLOOK.EXE | C:\Users\admin\AppData\Local\Microsoft\Windows\Temporary Internet Files\Content.Outlook\G1B4C31A\Запрос ГВП РФ от 05 01 2024 (2).pdf | ||

MD5:DB36407E75325EFDE309E9E2CC203D5F | SHA256:9E85D4C2FC3757C6B9EBB7BA6E06E804BD230C4BA7852BF4976C1B43AFEE83A0 | |||

| 2036 | OUTLOOK.EXE | C:\Users\admin\AppData\Local\Microsoft\Windows\Temporary Internet Files\Content.Outlook\G1B4C31A\Постановление о производстве выемки (ЄЦП) - пароль 1628.zip | compressed | |

MD5:C62F2B18DDCDA57FB97EE010FB01DBE9 | SHA256:EBBEFE31A1486ED1A2F70538380DC899C2B0D704028CDE9BA4DBF64B91293E3A | |||

| 2036 | OUTLOOK.EXE | C:\Users\admin\AppData\Local\Microsoft\Windows\Temporary Internet Files\Content.Outlook\G1B4C31A\Постановление о производстве выемки (ЄЦП) - пароль 1628 (2).zip:Zone.Identifier:$DATA | text | |

MD5:FBCCF14D504B7B2DBCB5A5BDA75BD93B | SHA256:EACD09517CE90D34BA562171D15AC40D302F0E691B439F91BE1B6406E25F5913 | |||

| 2564 | WinRAR.exe | C:\Users\admin\AppData\Local\Temp\Rar$EXb2564.2342\Постановление о производстве выемки (ЄЦП) - пароль 1628\Постановление о производстве выемки (электронная цифровая подпись).exe | executable | |

MD5:6F7B33D8B59041D6EC1D6AA10BD722E1 | SHA256:D18AA5D58656FFFD7A2A0A3D7F6F4E011BF0F39B8F89701B0E5263951E1CE90C | |||

Download PCAP, analyze network streams, HTTP content and a lot more at the full report

HTTP(S) requests

0

TCP/UDP connections

7

DNS requests

3

Threats

0

HTTP requests

Download PCAP, analyze network streams, HTTP content and a lot more at the full report

Connections

PID | Process | IP | Domain | ASN | CN | Reputation |

|---|---|---|---|---|---|---|

4 | System | 192.168.100.255:138 | — | — | — | whitelisted |

4 | System | 192.168.100.255:137 | — | — | — | whitelisted |

1080 | svchost.exe | 224.0.0.252:5355 | — | — | — | unknown |

2036 | OUTLOOK.EXE | 64.4.26.155:80 | config.messenger.msn.com | MICROSOFT-CORP-MSN-AS-BLOCK | US | whitelisted |

3108 | WerFault.exe | 104.208.16.93:443 | watson.microsoft.com | MICROSOFT-CORP-MSN-AS-BLOCK | US | unknown |

DNS requests

Domain | IP | Reputation |

|---|---|---|

config.messenger.msn.com |

| whitelisted |

dns.msftncsi.com |

| shared |

watson.microsoft.com |

| whitelisted |