| File name: | Kamyu_Chuma.230684.fb2.epub |

| Full analysis: | https://app.any.run/tasks/f0b036cb-94aa-450a-9854-ad60261a9790 |

| Verdict: | No threats detected |

| Analysis date: | May 31, 2020, 21:14:23 |

| OS: | Windows 7 Professional Service Pack 1 (build: 7601, 32 bit) |

| Indicators: | |

| MIME: | application/epub+zip |

| File info: | EPUB document |

| MD5: | F7FB0FCBC34A899630F5C2754EBABFD6 |

| SHA1: | E50215EE201AA482CABB7EDE6D3F0CC47F0EE5ED |

| SHA256: | 3F3E3391F862E94F2BCCA1816CA6A3510E2C2CB13ADC2BC54175D9CAC0153B71 |

| SSDEEP: | 6144:qzzU60xeXDsQRR6bBaZHLPbCMGdfB9azjHZKkOTd9Gi2K4oo45wVXsEVYO:wU60xaQQRoN6eMGdvpWieo/GXsu |

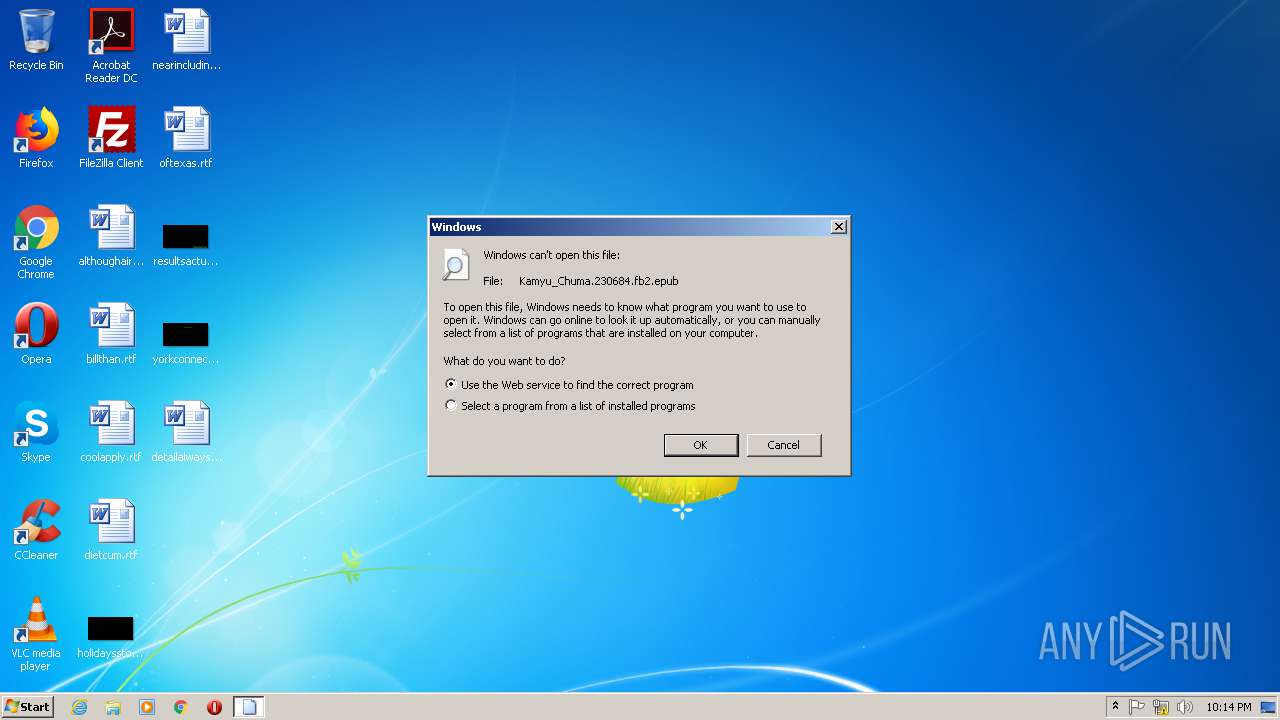

MALICIOUS

No malicious indicators.SUSPICIOUS

Starts Internet Explorer

- rundll32.exe (PID: 2772)

INFO

Changes internet zones settings

- iexplore.exe (PID: 2664)

Application launched itself

- iexplore.exe (PID: 2664)

Reads Internet Cache Settings

- iexplore.exe (PID: 2664)

- iexplore.exe (PID: 2480)

Creates files in the user directory

- iexplore.exe (PID: 2480)

Reads internet explorer settings

- iexplore.exe (PID: 2480)

Reads settings of System Certificates

- iexplore.exe (PID: 2480)

- iexplore.exe (PID: 2664)

Adds / modifies Windows certificates

- iexplore.exe (PID: 2664)

Changes settings of System certificates

- iexplore.exe (PID: 2664)

Find more information about signature artifacts and mapping to MITRE ATT&CK™ MATRIX at the full report

TRiD

| .epub | | | Open Publication Structure eBook (81.3) |

|---|---|---|

| .zip | | | ZIP compressed archive (9.3) |

EXIF

XMP

| Title: | Чума |

|---|---|

| Creator: | Альбер Камю |

| Language: | ru |

| Description: | Первые наброски сюжета «Чумы» и выход законченной книги в свет разделяют почти десять лет: отдельные персонажи, которых мы обнаруживаем в повести, появляются в записных книжках Камю еще в 1938 г. Несомненно, одним из событий, самым непосредственным образом определившим ход работы над книгой, стала война: чуть ли не буквальные отсылки рассеяны по всей книге, да и сам Камю, настаивая на множестве возможных прочтений повести, выделял одно: «Очевидно, что „Чума“ повествует о борьбе европейского сопротивления против нацизма: врага, который в книге прямо не назван, узнали по всей Европе» ("Письмо Ролану Барту о «Чуме»). Фабула, некоторые элементы которой встречаются нам в сборнике новелл «Лето» (эссе «Минотавр, или Остановка в Оране») и «Калигуле» (акт IV, сц. IX), по мере работы над книгой быстро обогащается вариантами и деталями; множество бытовых деталей были подмечены Камю во время его пребывания в самом Оране, алжирском городе на побережье Средиземного моря, – в частности, образ старика, приманивавшего кошек и плевавшего им затем на головы. Камю так и описывал свою работу над книгой: «это заранее разработанный план, который изменяют, с одной стороны, обстоятельства и с другой – сама работа по его осуществлению». Вариант заголовка появляется в 1941 г.: «Чума или приключение (роман)», помечает Камю в записных книжках; тогда же он приступает и к изучению специализированной литературы по теме. В следующем году Камю значительно увеличивает количество четко обрисованных персонажей (так, например, появляются Коттар и старик астматик) и размышляет о возможной форме будущего произведения: он обращается к романной классике, от Мелвилла и Бальзака до Стендаля и Флобера. Первые наброски цельной рукописи значительным образом отличаются от окончательного варианта; так, например, изменен порядок глав и отдельных описаний, отсутствуют персонажи Рамбера и Грана. |

| IdentifierId: | bookid |

| Identifier: | urn:uuid:abf85660-07ab-11d7-a3ca-0050da7580ae |

XML

| MetaName: | FB2.book-info.translator |

|---|---|

| MetaContent: | Н. Жаркова |

| ManifestItemHref: | style.css |

| ManifestItemMedia-type: | text/css |

| ManifestItemId: | id2 |

| SpineToc: | id18 |

| SpineItemrefIdref: | id3 |

| GuideReferenceHref: | images/_787232.jpg |

| GuideReferenceType: | cover |

| GuideReferenceTitle: | cover |

Total processes

37

Monitored processes

3

Malicious processes

0

Suspicious processes

0

Behavior graph

Click at the process to see the details

Process information

PID | CMD | Path | Indicators | Parent process | |||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 2480 | "C:\Program Files\Internet Explorer\iexplore.exe" SCODEF:2664 CREDAT:267521 /prefetch:2 | C:\Program Files\Internet Explorer\iexplore.exe | iexplore.exe | ||||||||||||

User: admin Company: Microsoft Corporation Integrity Level: LOW Description: Internet Explorer Exit code: 0 Version: 11.00.9600.16428 (winblue_gdr.131013-1700) Modules

| |||||||||||||||

| 2664 | "C:\Program Files\Internet Explorer\iexplore.exe" http://go.microsoft.com/fwlink/?LinkId=57426&Ext=epub | C:\Program Files\Internet Explorer\iexplore.exe | rundll32.exe | ||||||||||||

User: admin Company: Microsoft Corporation Integrity Level: MEDIUM Description: Internet Explorer Exit code: 0 Version: 11.00.9600.16428 (winblue_gdr.131013-1700) Modules

| |||||||||||||||

| 2772 | "C:\Windows\system32\rundll32.exe" C:\Windows\system32\shell32.dll,OpenAs_RunDLL C:\Users\admin\AppData\Local\Temp\Kamyu_Chuma.230684.fb2.epub | C:\Windows\system32\rundll32.exe | — | explorer.exe | |||||||||||

User: admin Company: Microsoft Corporation Integrity Level: MEDIUM Description: Windows host process (Rundll32) Exit code: 3221225547 Version: 6.1.7600.16385 (win7_rtm.090713-1255) Modules

| |||||||||||||||

Total events

4 960

Read events

703

Write events

2 853

Delete events

1 404

Modification events

| (PID) Process: | (2772) rundll32.exe | Key: | HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Shell Extensions\Cached |

| Operation: | write | Name: | {17FE9752-0B5A-4665-84CD-569794602F5C} {7F9185B0-CB92-43C5-80A9-92277A4F7B54} 0xFFFF |

Value: 01000000000000001216ED869037D601 | |||

| (PID) Process: | (2664) iexplore.exe | Key: | HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\UrlBlockManager |

| Operation: | write | Name: | NextCheckForUpdateLowDateTime |

Value: 2565559626 | |||

| (PID) Process: | (2664) iexplore.exe | Key: | HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\UrlBlockManager |

| Operation: | write | Name: | NextCheckForUpdateHighDateTime |

Value: 30816144 | |||

| (PID) Process: | (2664) iexplore.exe | Key: | HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\5.0\Cache\Content |

| Operation: | write | Name: | CachePrefix |

Value: | |||

| (PID) Process: | (2664) iexplore.exe | Key: | HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\5.0\Cache\Cookies |

| Operation: | write | Name: | CachePrefix |

Value: Cookie: | |||

| (PID) Process: | (2664) iexplore.exe | Key: | HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\5.0\Cache\History |

| Operation: | write | Name: | CachePrefix |

Value: Visited: | |||

| (PID) Process: | (2664) iexplore.exe | Key: | HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Main |

| Operation: | write | Name: | CompatibilityFlags |

Value: 0 | |||

| (PID) Process: | (2664) iexplore.exe | Key: | HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings |

| Operation: | write | Name: | ProxyEnable |

Value: 0 | |||

| (PID) Process: | (2664) iexplore.exe | Key: | HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Connections |

| Operation: | write | Name: | SavedLegacySettings |

Value: 46000000A1000000010000000000000000000000000000000000000000000000C0E333BBEAB1D301000000000000000000000000020000001700000000000000FE800000000000007D6CB050D9C573F70B000000000000006D00330032005C004D00530049004D004700330032002E0064006C000100000004AA400014AA4000040000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000002000000C0A8016400000000000000000000000000000000000000000800000000000000805D3F00983740000008000002000000000000600000002060040000B8A94000020000008802000060040000B8A9400004000000F8010000B284000088B64000B84B400043003A000000000000000000000000000000000000000000 | |||

| (PID) Process: | (2664) iexplore.exe | Key: | HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap |

| Operation: | write | Name: | UNCAsIntranet |

Value: 0 | |||

Executable files

0

Suspicious files

7

Text files

6

Unknown types

3

Dropped files

PID | Process | Filename | Type | |

|---|---|---|---|---|

| 2480 | iexplore.exe | C:\Users\admin\AppData\Local\Temp\Low\Cab4FA.tmp | — | |

MD5:— | SHA256:— | |||

| 2480 | iexplore.exe | C:\Users\admin\AppData\Local\Temp\Low\Tar4FB.tmp | — | |

MD5:— | SHA256:— | |||

| 2480 | iexplore.exe | C:\Users\admin\AppData\Roaming\Microsoft\Windows\Cookies\Low\F5YMSJ25.txt | — | |

MD5:— | SHA256:— | |||

| 2480 | iexplore.exe | C:\Users\admin\AppData\Roaming\Microsoft\Windows\Cookies\Low\79RNMWNE.txt | — | |

MD5:— | SHA256:— | |||

| 2480 | iexplore.exe | C:\Users\admin\AppData\Roaming\Microsoft\Windows\Cookies\Low\K9LFG1V5.txt | — | |

MD5:— | SHA256:— | |||

| 2480 | iexplore.exe | C:\Users\admin\AppData\Roaming\Microsoft\Windows\Cookies\Low\3QLZWVS0.txt | — | |

MD5:— | SHA256:— | |||

| 2664 | iexplore.exe | C:\Users\admin\AppData\LocalLow\Microsoft\Internet Explorer\Services\search_{0633EE93-D776-472f-A0FF-E1416B8B2E3A}.ico | — | |

MD5:— | SHA256:— | |||

| 2664 | iexplore.exe | C:\Users\admin\AppData\Local\Temp\~DF12D0AE8046F4A7AF.TMP | — | |

MD5:— | SHA256:— | |||

| 2664 | iexplore.exe | C:\Users\admin\AppData\Local\Temp\~DF4A7862BFDD4B2EA8.TMP | — | |

MD5:— | SHA256:— | |||

| 2664 | iexplore.exe | C:\Users\admin\AppData\Local\Temp\~DF1E128C4F70D85282.TMP | — | |

MD5:— | SHA256:— | |||

Download PCAP, analyze network streams, HTTP content and a lot more at the full report

HTTP(S) requests

5

TCP/UDP connections

11

DNS requests

6

Threats

0

HTTP requests

PID | Process | Method | HTTP Code | IP | URL | CN | Type | Size | Reputation |

|---|---|---|---|---|---|---|---|---|---|

2480 | iexplore.exe | GET | 301 | 2.16.186.27:80 | http://shell.windows.com/fileassoc/fileassoc.asp?Ext=epub | unknown | — | — | whitelisted |

2480 | iexplore.exe | GET | 302 | 104.111.238.86:80 | http://go.microsoft.com/fwlink/?LinkId=57426&Ext=epub | NL | — | — | whitelisted |

2480 | iexplore.exe | GET | 200 | 93.184.220.29:80 | http://ocsp.digicert.com/MFEwTzBNMEswSTAJBgUrDgMCGgUABBTBL0V27RVZ7LBduom%2FnYB45SPUEwQU5Z1ZMIJHWMys%2BghUNoZ7OrUETfACEA8sEMlbBsCTf7jUSfg%2BhWk%3D | US | der | 1.47 Kb | whitelisted |

2480 | iexplore.exe | GET | 200 | 93.184.220.29:80 | http://ocsp.digicert.com/MFEwTzBNMEswSTAJBgUrDgMCGgUABBTBL0V27RVZ7LBduom%2FnYB45SPUEwQU5Z1ZMIJHWMys%2BghUNoZ7OrUETfACEA8sEMlbBsCTf7jUSfg%2BhWk%3D | US | der | 1.47 Kb | whitelisted |

2664 | iexplore.exe | GET | 200 | 204.79.197.200:80 | http://www.bing.com/favicon.ico | US | image | 237 b | whitelisted |

Download PCAP, analyze network streams, HTTP content and a lot more at the full report

Connections

PID | Process | IP | Domain | ASN | CN | Reputation |

|---|---|---|---|---|---|---|

2480 | iexplore.exe | 2.16.186.27:80 | shell.windows.com | Akamai International B.V. | — | whitelisted |

2480 | iexplore.exe | 204.79.197.200:443 | www.bing.com | Microsoft Corporation | US | whitelisted |

2480 | iexplore.exe | 93.184.220.29:80 | ocsp.digicert.com | MCI Communications Services, Inc. d/b/a Verizon Business | US | whitelisted |

2664 | iexplore.exe | 204.79.197.200:443 | www.bing.com | Microsoft Corporation | US | whitelisted |

— | — | 204.79.197.200:80 | www.bing.com | Microsoft Corporation | US | whitelisted |

2480 | iexplore.exe | 104.111.238.86:80 | go.microsoft.com | Akamai International B.V. | NL | whitelisted |

DNS requests

Domain | IP | Reputation |

|---|---|---|

go.microsoft.com |

| whitelisted |

shell.windows.com |

| whitelisted |

www.bing.com |

| whitelisted |

ocsp.digicert.com |

| whitelisted |

api.bing.com |

| whitelisted |